-

通信と多様なケイパビリティを活用し、DXと事業基盤サービスでお客さまビジネスを支援します。

-

CO2排出量の可視化から削減まで、一貫してカーボンニュートラル実現を支援します。

-

KDDIは『つなぐチカラ』でビジネス、ライフスタイル、社会をアップデートします。

-

場所にとらわれずつながるソリューションを、デバイスからセキュリティまで支援します。

-

多数の次世代型低軌道衛星により高速・低遅延通信を提供します。

-

データセンターからネットワークまで、業務に最適なソリューションをトータルで提供します。

-

中小規模の事業者向けに特化したスマートフォンのご利用方法のご案内です。

-

中小規模事業者のやりたいことや変えたいことを、モバイルとクラウドの技術を用いてサポートします。

-

KDDIは、お客さまにご不便をおかけするような通信・回線状況が発生した場合、本ページでお知らせします。

-

お支払い方法の変更や請求書の再発行方法、その他ご請求に関する便利なサービスなどをご案内します。インボイス制度対応についてはこちらからご確認ください。

-

よくあるご質問についてお答えいたしております。お問い合わせの際には、まずこちらをご覧ください。

-

お問い合わせフォームサービスご利用中のお客さまへ、フォームでのお問い合わせをご案内します。電話でのお問い合わせ先は、各サービス別サポート情報からご確認ください。

【事例で紹介】

サイバー攻撃の実態と実践すべき対応策

前回は、『改正サイバー法』、『サイバーセキュリティ経営ガイドライン』について触れるとともに、セキュリティ対策の重要性について考えました。今回は、法改正の引き金にもなり近年増加している『標的型サイバー攻撃』についてと、中小企業が取りくむべきサイバーセキュリティ対策事例についてご紹介します。

目次

B社の事例…サイバー攻撃は、巧みに心の隙をついてくる

某外郭団体による100万人以上の個人情報漏えい事件。日本中を騒然とさせたこの事件の引き金となったのが、『標的型サイバー攻撃』です。すでに耳にしたことがある方が多いかもしれませんが、ある企業や団体などをターゲットにして、セキュリティの守りが薄い部分から社内システムなどに侵入し、不正アクセスなどを試みるサイバー攻撃のことです。

例えば、このような手口がよく知られています。

B社のホームページにある『お問い合わせフォーム』より、X氏と名乗る人物から、求人情報を見たので詳細情報を知りたいという連絡がありました。

↓

採用担当者は詳細情報を送るとともに、応募するならば【履歴書】と【業務経歴書】を返信してほしいとメールにて返信。

↓

X氏は【履歴書】と【業務経歴書】をメールに添付して送信。

↓

採用担当者が【履歴書】と【業務経歴書】ファイルを開きましたが、何も情報が入っていないので、ファイルが壊れているか添付ミスかと思い再送を依頼したものの、その後X氏から連絡はなく音信不通に…。

―― 一見どこにでもあるごく普通のやり取りに見えるのですが、実はB社は『標的型サイバー攻撃』に遭っていたのです。一体どこがサイバー攻撃だったのでしょうか?

既にお気付きの方もいるかもしれませんが、実はX氏が送った添付ファイルは、【履歴書】と【業務経歴書】を偽ったマルウエア (ウイルス) 混入ファイルだったのです。そのファイルをうっかり開いてしまった担当者のパソコンにウイルスが感染し、外部から不正アクセスできる、"窓口"となってしまったのです。こうして悪意を持つ者がサイバー攻撃を行い、やすやすと社内のシステムに侵入し、個人情報や機密情報のファイルなどを持ち出してしまうのです。

持ち出した個人情報や機密情報はどうなるのか…それは主に、金銭目的や政治目的とされています。つまりサイバー攻撃は個人的な目的のためというよりも、一種の"ビジネス"として進化しているため、昨今ますます高度化・巧妙化していると考えられています。

ほかにも関連企業や顧客の部署名、名前をかたるなどして、企業のシステムやサーバに侵入するケースも少なくありません。

このような脅威に対し、大企業は専門組織を置くなどして守りを固めつつあります。しかし、中小企業ではどうでしょうか? セキュリティ対策にまで手が回らないという企業も多いのではないでしょうか。

実は昨今、中小企業こそが、悪意を持つ攻撃者の"狙い目"となっているとも言われているのです。

「うちの会社は小さいし持っている顧客情報もそれほど数がない、だからサイバー攻撃に遭うことはないだろう」と考えていた中小企業が標的型サイバー攻撃を受け、そこを足掛かりに親会社や取引先である大手企業の顧客情報を狙う事件も起きています。こうなるとサイバー攻撃の被害者なのにもかかわらず、"加害者"に仕立てられてしまうリスクすらあるのです。"対策しないこと"で、このようなリスクがあることも想定しておかなければならないでしょう。

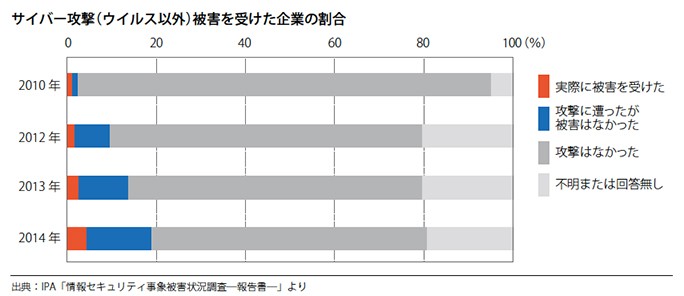

サイバー攻撃が増えている今、対策は急務!

実際に企業がどのくらいサイバー攻撃の被害を受けているのか、その推移を見てみましょう。幸運な事に被害がなかった事例の方が多いものの、攻撃自体が増えている事は明らかです。

また、先に述べたように、サイバー攻撃がビジネス化していることもあり、この先攻撃がなくなることは考えにくいといえます。

最後に前回も取り上げた、企業の経営者を対象にサイバーセキュリティ対策を推進するため策定された『サイバーセキュリティ経営ガイドライン』より対策例をいくつか紹介します。チェック形式ですので、自社が当てはまるか試してみてはいかがでしょうか。(全文を読む場合には、下部のリンク先にアクセスしてください)

サイバーセキュリティ経営チェックシート

(1) サイバーセキュリティリスクの認識、組織全体での対応の策定

- □ 経営者がサイバーセキュリティのリスクを経営リスクの1つとして認識している

- □ 経営者が、組織全体でのサイバーセキュリティリスクに対する対応方針 (セキュリティポリシー) を策定し、宣言している

(4) サイバーセキュリティ対策フレームワーク構築 (PDCA) と対策の開示

- □ 経営者が定期的に、サイバーセキュリティ対策状況の報告を受け、把握している

- □ サイバーセキュリティにかかる外部監査を実施している

- □ サイバーセキュリティリスクや脅威を適時見直し、環境変化に応じた取組体制 (PDCA) を整備・維持している

- □ サイバーセキュリティリスクや取組状況を外部に公開している

(6) サイバーセキュリティ対策のための資源 (予算、人材等) 確保

- □ 必要なサイバーセキュリティ対策を明確にし、経営会議などで対策の内容に見合った適切な費用かどうかを評価し、必要な予算を確保している

- □ サイバーセキュリティ対策を実施できる人材を確保している (組織の内外問わず)

- □ 組織内でサイバーセキュリティ人材を育成している

- □ 組織内のサイバーセキュリティ人材のキャリアパスを構築し、適正な処遇をしている

- □ セキュリティ担当者以外も含めた従業員向け研修等を継続的に実施している

(7) ITシステム管理の外部委託範囲の特定と当該委託先のサイバーセキュリティ確保

- □ ITシステムの管理等について、自組織で対応できる部分と外部に委託する部分で適切な切り分けをしている

- □ 委託先へのサイバー攻撃を想定し、委託先のセキュリティを確保している

- ※ サイバーセキュリティ経営ガイドラインVer1.1より抜粋

サイバーセキュリティ経営ガイドラインVer1.1(755KB)

上記の中でも特にセキュリティに関する高い専門性が求められる (4)、(6)、(7) は自社のみでは取り組みが難しいかもしれません。常に手法が進化していくサイバー攻撃へ対応していくには、専門知識を持つスタッフを確保し、セキュリティの状態を最新に保つ必要があります。しかし、自社で人材の採用や対応設備の構築を行おうとすると、多くの時間やコストがかかってしまいます。

この解決策として、以下のように外部が提供するITサービスの活用するという方法がおすすめです。セキュリティ対策の一部を外部に委託していくことにより、人手とコストを最小限に、最新のセキュリティ環境を整えていくことが可能となるからです。

(4) サイバーセキュリティ対策フレームワーク構築 (PDCA) と対策の開示

(6) サイバーセキュリティ対策のための資源 (予算、人材等) 確保

<対応策>

- 最新のサイバー攻撃などにも対応した安全なネットワークの構築と運用・監視・レポートまですべて任せられるサービスの利用

最新のサイバー攻撃に対応した高い専門性を持つ外部提供のITサービスに自社システムを預けることで、人手とコストを最小限に、最新のセキュリティ環境を整える方法があります。

<実現できること>

- サイバーセキュリティ対策状況の可視化

- サイバー攻撃されにくい安全な回線、最新のサイバー攻撃から守ることができるセキュリティ強度の高いネットワーク環境

(7) ITシステム管理の外部委託範囲の特定と当該委託先のサイバーセキュリティ確保

<対応策>

- セキュリティが保障されたITサービスの利用

まずは、『サイバーセキュリティ経営チェックシート』にもある通り、ITシステムの管理について、『社内ですべきもの』と『アウトソースすべきもの』に適切に分類します。

そして『アウトソースすべきもの』は、サイバー攻撃などの脅威に備える高い専門性を持った社外のITサービスに預け、自社内では難しいセキュリティ対策が可能となるのです。

<実現できること>

- Tシステムの管理の切り分けが明確になり、セキュリティが確保できる

いずれも、サイバー攻撃の高度化・巧妙化に対して、『守りのプロ』のサービスを利用することで、その脅威の芽を摘むことができるのです。自社だけでは対策が難しくなっているセキュリティ対策は、ガイドラインなどを参考にしつつ、足りない部分をアウトソースするなどして対策していくことがポイントです。

■解決策となるツール・サービス

- 大切なデータを安全に保管・管理できるITサービス

→「KDDI クラウドプラットフォームサービス」 - 安全なネットワークサービス

→KDDIのイントラネット・VPN・専用線など