サイバー攻撃をMicrosoft 365 E5 Securityで防御してみた

Microsoft 365 E5 Securityとは

今回の検証に使用したMicrosoft 365 E5 Securityとは、Microsoft 365で提供されているセキュリティ機能群の最上位プランのことです (2024年2月時点)。このMicrosoft 365 E5 Security には Microsoft Defender for Office 365 (メール、ドキュメント、リンクの脅威対策)、Microsoft Defender for Endpoint (エンドポイント保護)、Microsoft Entra ID P2 (IDに対するリスクの検出と保護およびアクセス管理)、Microsoft Defender for Cloud Apps (クラウドアプリの監視制御)、Microsoft Defender for Identity (アカウントの侵害攻撃検出) という 5つのサービスが含まれ、さまざまなセキュリティリスクに対応することができます。

それでは、次の項で検証条件を説明します。

検証条件~攻撃のシナリオ~

今回の検証において、対象OSはWindows 10とし、攻撃のシナリオは、多種多様な攻撃手法がある中、侵害の起点となりやすいフィッシングメールを含む「標的型攻撃」と、世の中に広く脅威が知られている「マルウェア/ランサムウェア感染」に絞ります。なお、各攻撃手法については以下のとおりです。

以上を踏まえて、検証に入ります。

検証

標的型攻撃の検証

標的型攻撃に対しては、「Microsoft Defender for Office 365」が有効です。これにはメールセキュリティの機能が含まれ、悪意のある添付ファイルやリンクを含むメールに対して検査を行い、添付ファイルやリンクが安全かどうかをチェックします。基本的なスプーフィング(なりすまし)対策から、より高度な分析、調査の自動化などを実施する機能を有しています。また、メールだけでなくTeamsやOneDrive for Business、SharePoint Online上の悪意のあるファイルの自動検疫機能もあり、悪意のあるファイルに対してダウンロードなどのアクションをブロックすることや、ユーザーの画面に警告を表示させることも可能です。

なお、検証時の画像はイメージであり、製品のアップデートにより表示される画面が異なる場合もありますのでご了承ください。

それでは実際に挙動を確認してみます。

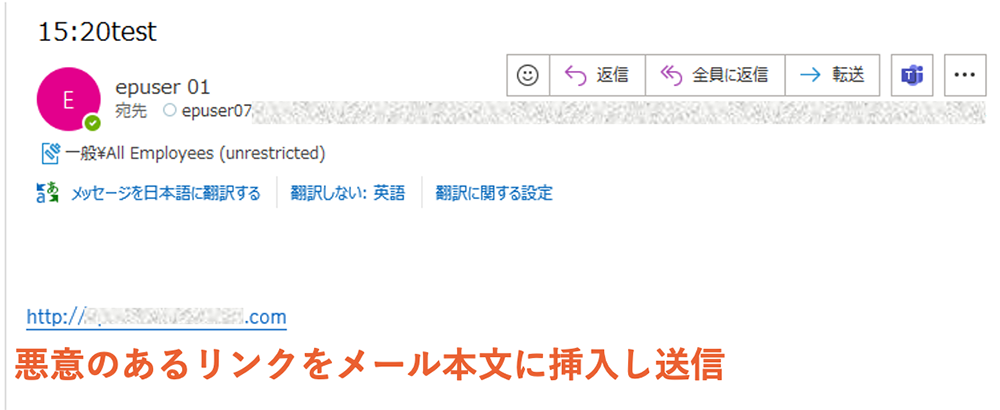

1. 送信フェーズ

悪質なウェブサイトへ誘導するリンクを本文中に挿入しメールを送信します。

- ※ 画像はイメージです。

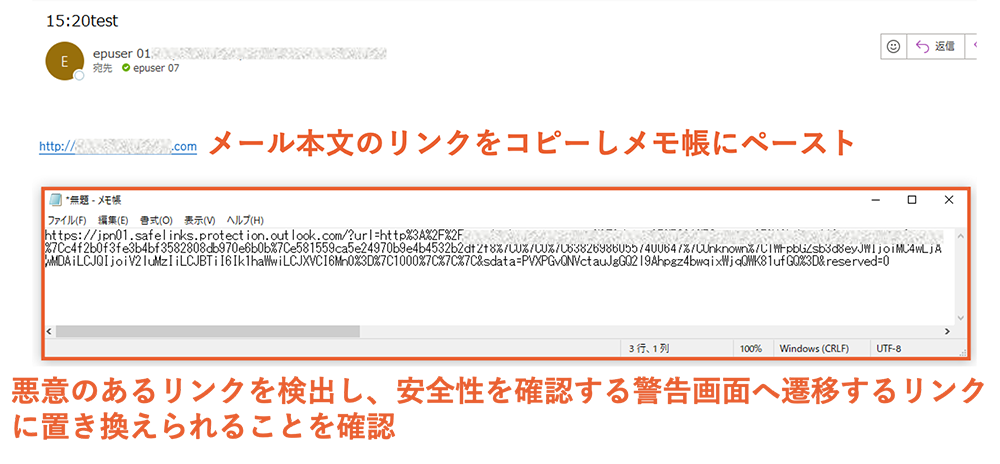

2. 受信フェーズ

受信者側でリンクを確認します。Microsoft Defender for Office 365は、受信したメールをスキャンし、悪意のあるリンクを検出します。そして検出されたリンクは、メモ帳に転記したようにMicrosoft標準URLプレフィックスに置き換えられます。

- ※ 画像はイメージです。

3. 結果

実際にリンクをクリックし確認します。リンクが悪質なウェブサイトへ誘導している場合、警告ページが表示され、危険なウェブサイトへのアクセスを防いでくれます。

- ※ 画像はイメージです。

マルウェア/ランサムウェア感染の検証

マルウェア/ランサムウェア感染に対しては、「Microsoft Defender for Endpoint」が有効です。これはEDR (エンドポイントでの脅威の検出・対応) の機能を有しており、ユーザーが使用するデバイスの予防的な保護やマルウェアの振る舞いを検知します。仮に端末がウィルスに感染したとしても、脅威行動の自動調査や修復が可能です。また、今回の検証ではMicrosoftが提供している、挙動確認用の安全なファイルを使用します。

以下が実際の挙動です。

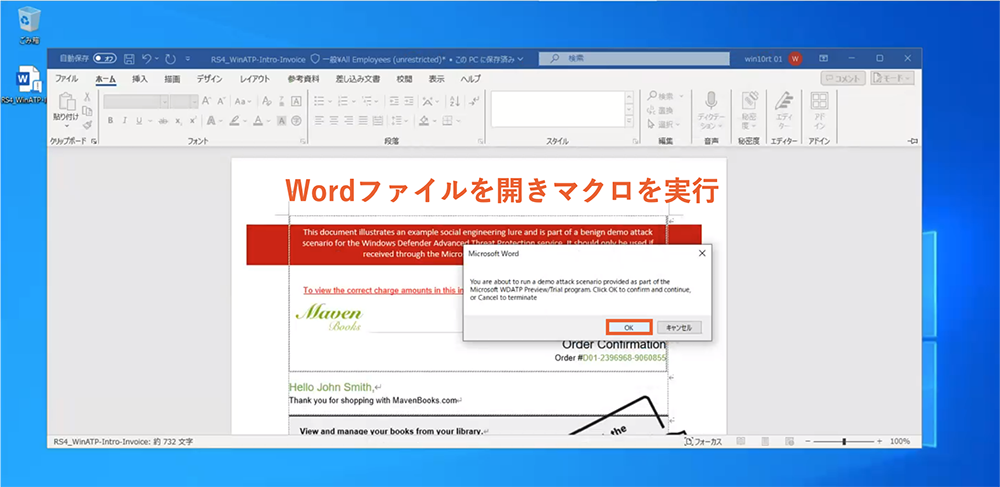

1. ファイルの開封

マルウェアが組み込まれたファイルをWordファイルとします。Wordファイルにはマルウェアを模したマクロが組み込まれているので、マクロの実行を行います。

- ※ 画像はイメージです。

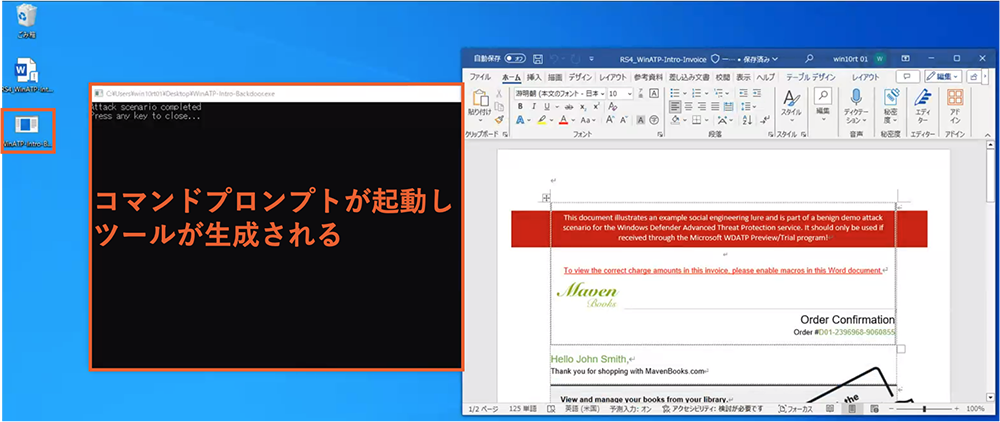

2. マルウェアの実行

マルウェアの実行が成功した場合、コマンドプロンプトが起動され、端末へ不正アクセスするためのツールがデスクトップ上に生成されます。

- ※ 画像はイメージです。

- ※ 実際のマルウェアの挙動はユーザーが気づくことがないようバックグランドで実行され、不正アクセスするためのツールは分かりづらいフォルダなどに生成されます。

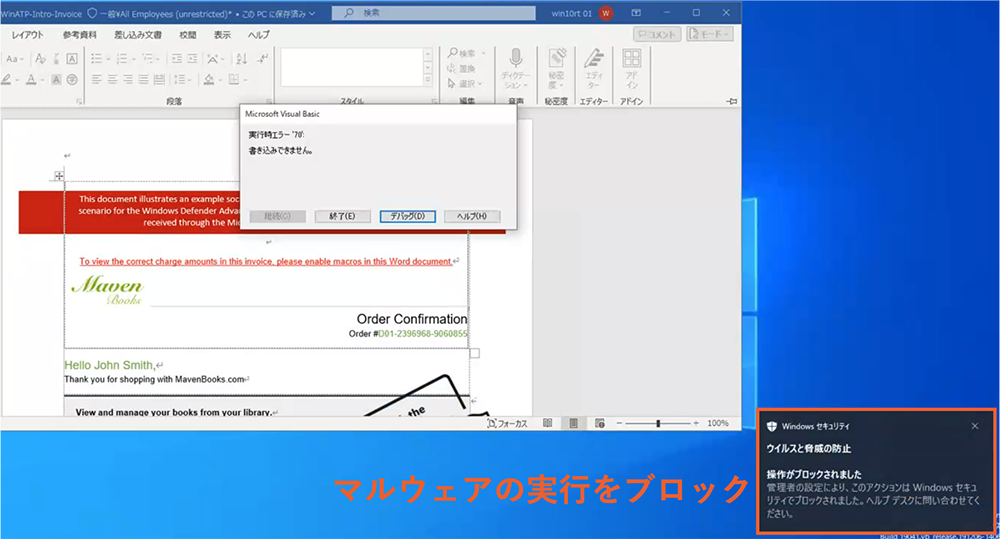

3. Microsoft Defender for Endpointの有効化

Microsoft Defender for Endpointが有効化され、マルウェアの実行を防止した場合は、画面右下に操作がブロックされたことを示す通知が即時に表示されます。

- ※ 画像はイメージです。

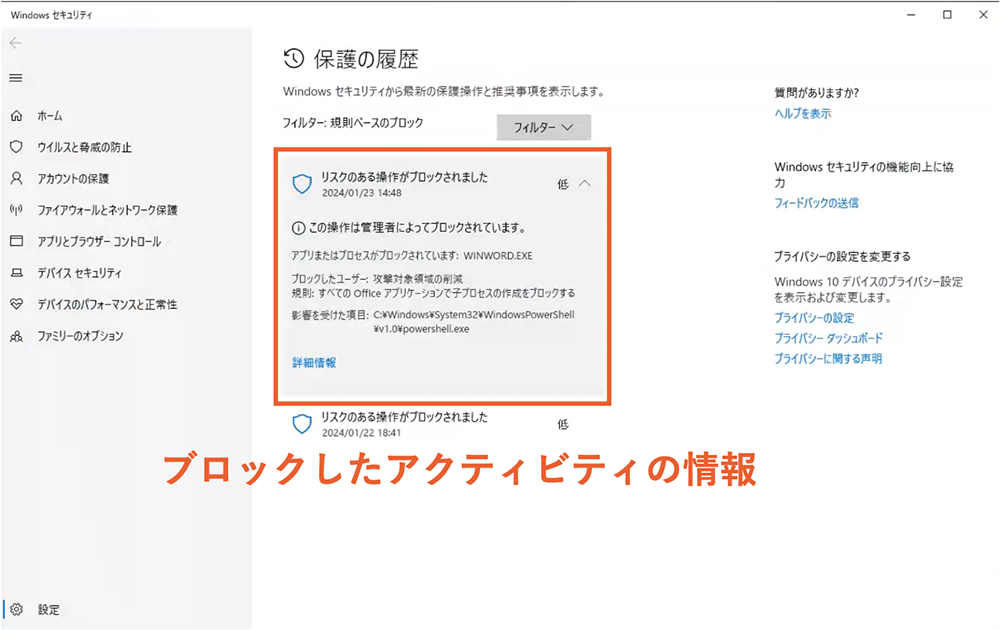

通知をクリックすることでブロックしたアクティビティの情報を確認することができます。

- ※ 画像はイメージです。

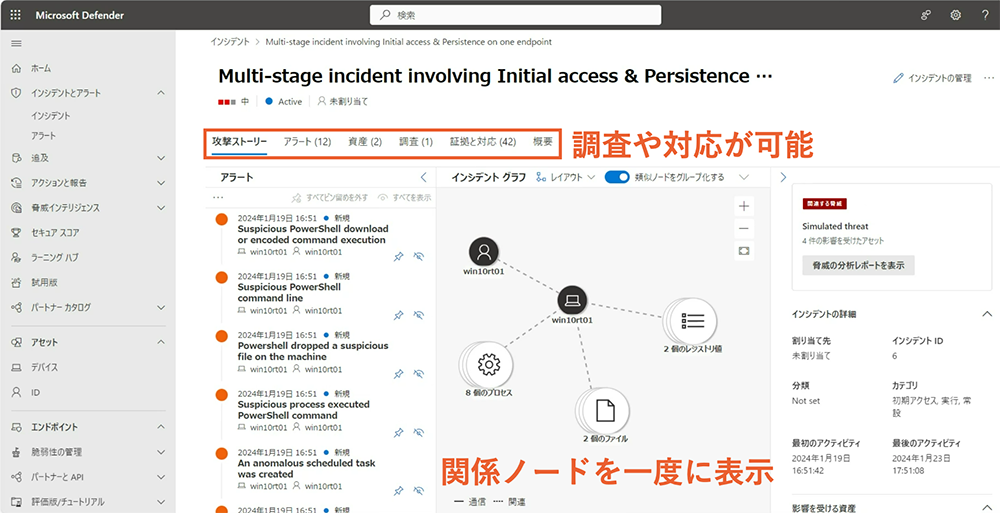

また管理者ポータルでは、侵害前から侵害後の調査および対応を詳細かつ迅速に実施することができます。さらにマルウェア感染に関するイベントや影響範囲が関係ノードとして表示され、概要を素早く確認することも可能です。

- ※ 画像はイメージです。

最後に

今回は標的型攻撃とマルウェア/ランサムウェア感染を実際に防御してみました。脅威を即時にブロックできること、また管理者ポータルで一元的に脅威調査が実施できることが分かったかと思います。Microsoft 365 E5 Securityを導入することで脅威からユーザーを保護するだけでなく、セキュリティ担当者の運用負荷軽減にも貢献することが可能です。

弊社は、これまでの導入実績を評価され、2021年11月にマイクロソフト社から「ライセンシング ソリューション パートナー (Licensing Solution Partner :LSP)」として認定されており、コンサルティングから構築、運用まで一気通貫したご提案ができます。セキュリティ対策について些細なことでもお悩みがある方は、ぜひお気軽にご相談ください。

- ※ 外部リンクに遷移します。

執筆者プロフィール

約2年間、SIerのSOC (セキュリティオペレーションセンター) に所属し、主にインシデントレスポンスをセキュリティアナリストとして担当。SOCの立ち上げからネットワーク監視、脅威分析、マルウェア解析などを経験し、2023年7月にKDDIへ入社。現在はMicrosoft 365 Securityを中心としたゼロトラストの提案構築業務を担当。

本サービスへのお問い合わせ

KDDI 法人営業担当者が、導入へのご相談やお見積もりをいたします。

何かご不明な点があればお気軽にお問い合わせください。