また、顧客情報や個人情報が流出することで、顧客の信頼を失い、ブランドの評価が大きく低下するリスクもあります。 システム停止はビジネス停止に直結するほか、破壊行為の復旧には時間がかかるケースも多く、長期にわたりビジネスに悪影響を及ぼしかねません。

海外拠点で気にするべきセキュリティ脅威と対策は?

ゼロトラストで防ぐことのできる脅威について、多様化・複雑化するサイバー脅威ごとにわかりやすく解説します。

かつては企業の内部ネットワークと分断されていた情報資産が、広範で複雑なネットワーク環境に保管されるようになったことで、不正アクセスやデータ漏えい、スパム・マルウェア、ゼロデイ攻撃などのセキュリティ脅威が増えています。こうした状況に対応するため、新しいセキュリティアプローチとして注目されているのがゼロトラストモデルです。

ゼロトラストモデルとは「誰も信用せず、すべてを検証する」という原則に基づき、一切のアクセスを疑い、適切な認証がなされるまでデータへのアクセスを許可しないセキュリティの考え方を指します。本記事では、ゼロトラストモデルの導入によって、不正アクセス、データ漏えい、スパム・マルウェア、ゼロデイ攻撃・未知の脅威から情報資産をどのように守るのか、また海外拠点でも実施すべき対策をわかりやすく解説します。

1.内部・外部による不正アクセスの脅威と対策

セキュリティの脅威として、必ずといってよいほど挙げられるのが「不正アクセス」です。

ここでは、不正アクセスとは何か、どのような影響や対策が考えられるのかを解説します。

不正アクセスとは

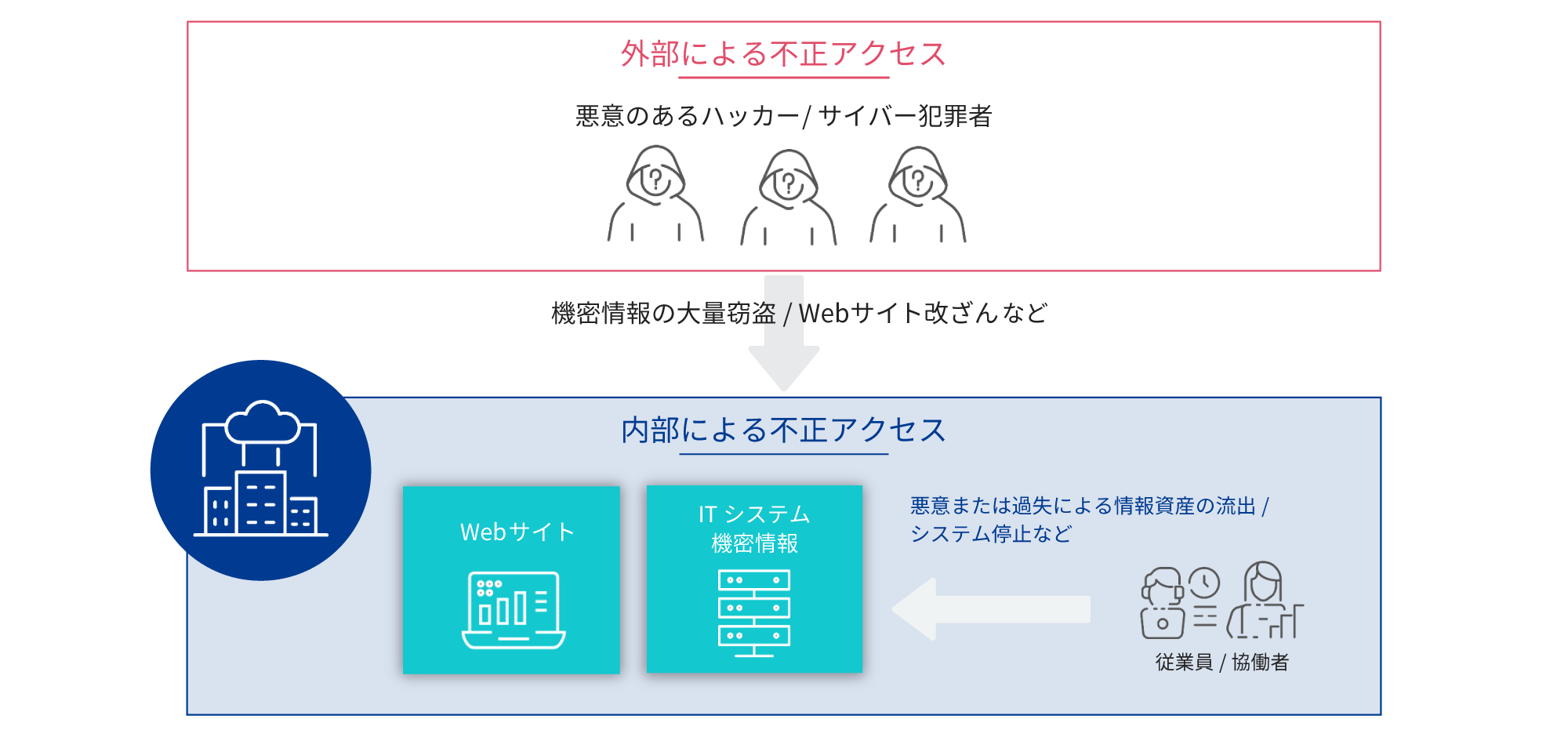

不正アクセスとは、許可されていないユーザーによるシステムやデータへのアクセスで、二つのタイプが存在します。

一つ目は内部からの不正アクセスです。これは社内・組織内の従業員や協働者によるもので、意図的な悪意のある行為、または誤操作が原因で起こります。たとえば、権限を持つ従業員が機密情報にアクセスし、それを不適切に使用または共有した場合にも不正アクセスとみなされます。

二つ目は外部からの攻撃、つまり悪意のあるハッカーやサイバー犯罪者によるものです。彼らはあらゆる手段を用いてシステムに侵入し、データを盗んでシステムを破壊します。

不正アクセスの被害と影響

不正アクセスによる被害は多岐にわたり、企業や組織に深刻な影響を及ぼします。

ここでは、内部と外部それぞれの不正アクセスによる被害と影響について解説します。

ゼロトラストによる対策

ゼロトラストは、すべてのユーザーやデバイスに対して信用を置かず、どのようなリクエストも全て検証したうえで「最小特権原則」 (Principle of Least Privilege:PoLP) に基づいてアクセス権を付与します。そのため、上記のような不正アクセスのリスクを最小限に抑えることが可能です。

海外拠点においては、不正アクセスに関する地域の法規制・コンプライアンスなどの順守と、海外拠点の文化に鑑みる従業員の教育・トレーニングにも力を入れることが重要です。

2.データ漏えいの脅威と対策

次に、データ漏えいの脅威とデータ漏えい対策としてのクラウドオーケストレーションの概要と仕組み、機能について解説します。

データ漏えいとは

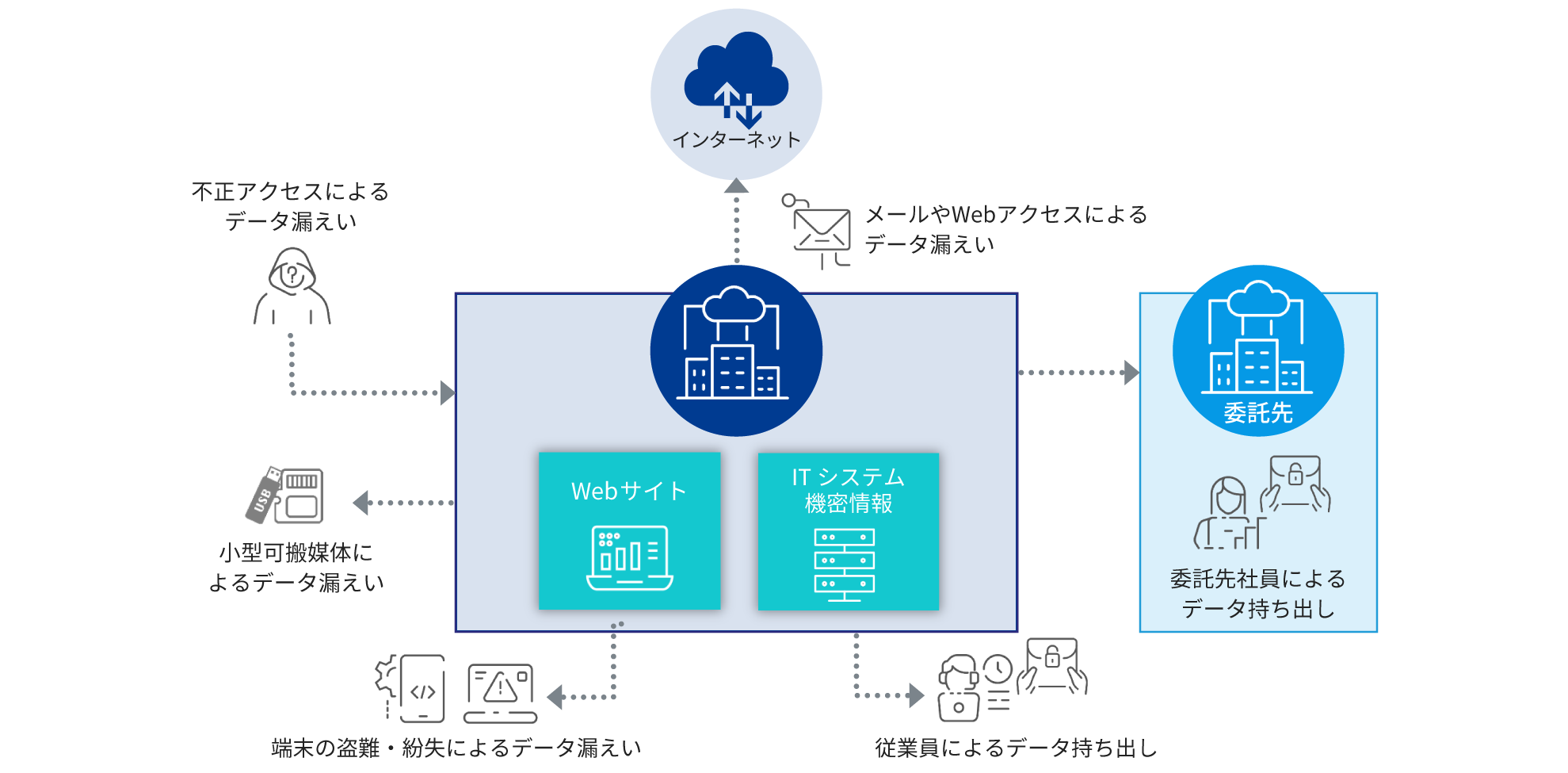

データ漏えいとは、企業の機密情報が意図せず、または不正に外部へ公開される現象です。

漏えいの原因はさまざまで、内部の従業員による過失や悪意、外部のサイバー犯罪者による侵入、マルウェア感染などが考えられます。被害を受ける情報も顧客情報、従業員情報などの個人情報や、知的財産、売上・利益に関する情報など多岐にわたります。

データ漏えいの被害と影響

データ漏えいは経済的な損失だけではなく、企業やブランドの評価・信用にも影響を及ぼしかねません。

内部の情報が公になることで、企業はグローバルでの競争優位性を失ってしまうおそれがあります。

また、個人情報が漏えいした場合、その企業は個人情報保護法に基づく対策を迅速に取る義務があり、罰金や訴訟などが発生するリスクもあります。

ゼロトラストによる対策

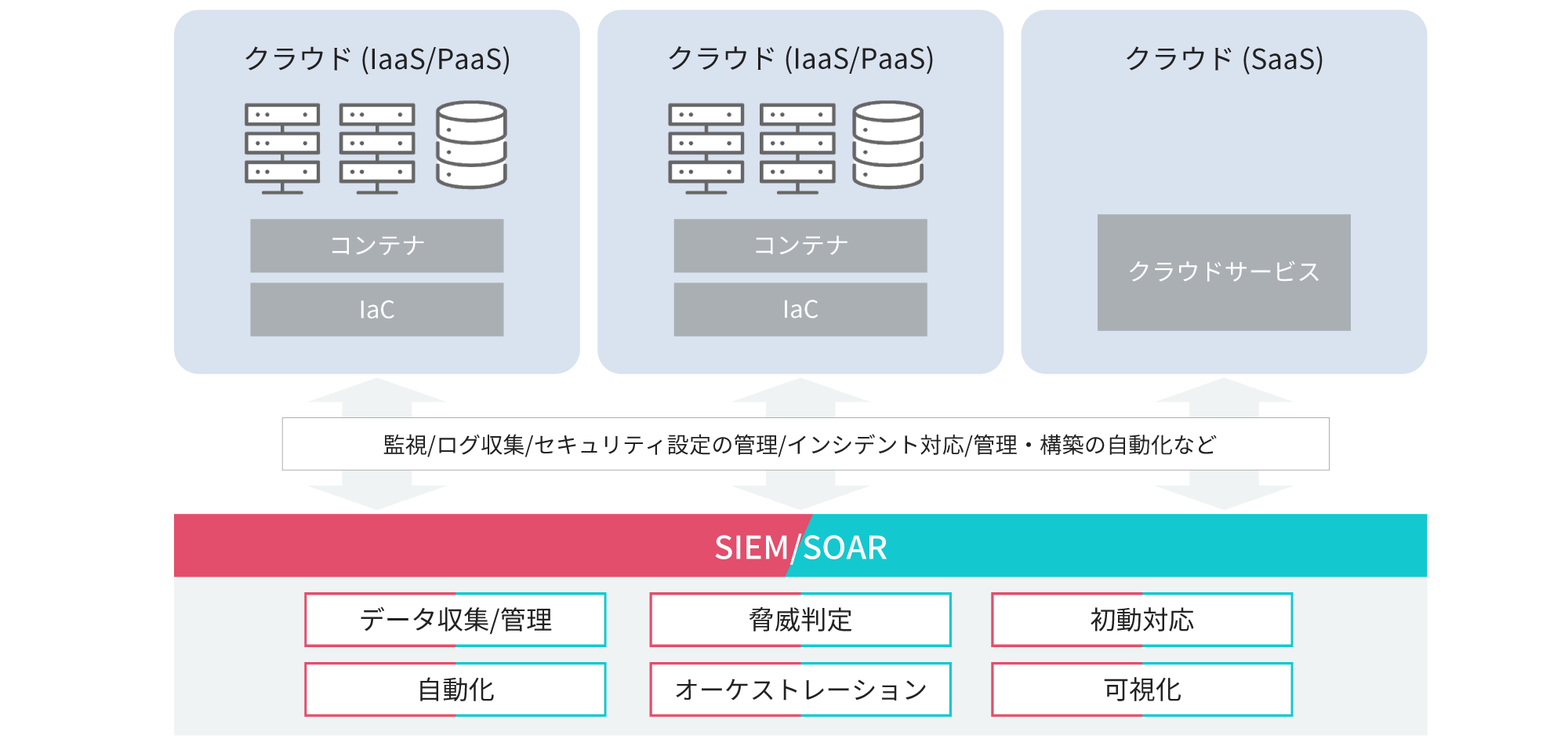

クラウドオーケストレーションとゼロトラストモデルは、一元的な管理と高度な自動化を可能にするため、互いに補完し合う関係にあります。ゼロトラストモデルを実現するためには、エンドポイントやネットワークセキュリティなど、多岐にわたるセキュリティ要素を整合的に運用しなければなりません。

クラウドオーケストレーションは、これらのセキュリティ要素を一元的に制御し、自動化することで、ゼロトラストモデルの実現を助ける役割を果たします。クラウドオーケストレーションにより、ユーザーの行動を厳密に追跡・監視できるため、異常なアクセスを即座に検知し、適切な対応をとることが可能です。

これにより、人的なリソースが少ない海外拠点においても、データ漏えいのリスクを大幅に軽減できるでしょう。ドキュメントやサポートが充実したツールを選ぶことで、小規模かつ要員が少ない海外拠点でもスムーズに導入・運用をすることができます。ただし、社内で専門的なスキルや初期構築・運用に必要なリソースが不足している場合は、外部の業者へ委託するのがおすすめです。

3.スパム・マルウェアの脅威と対策

海外では、国内と同様にスパム・マルウェアなどの不正なソフトウェアによる脅威への対策も重要です。

ここでは、スパムとマルウェアの脅威と対策について解説します。

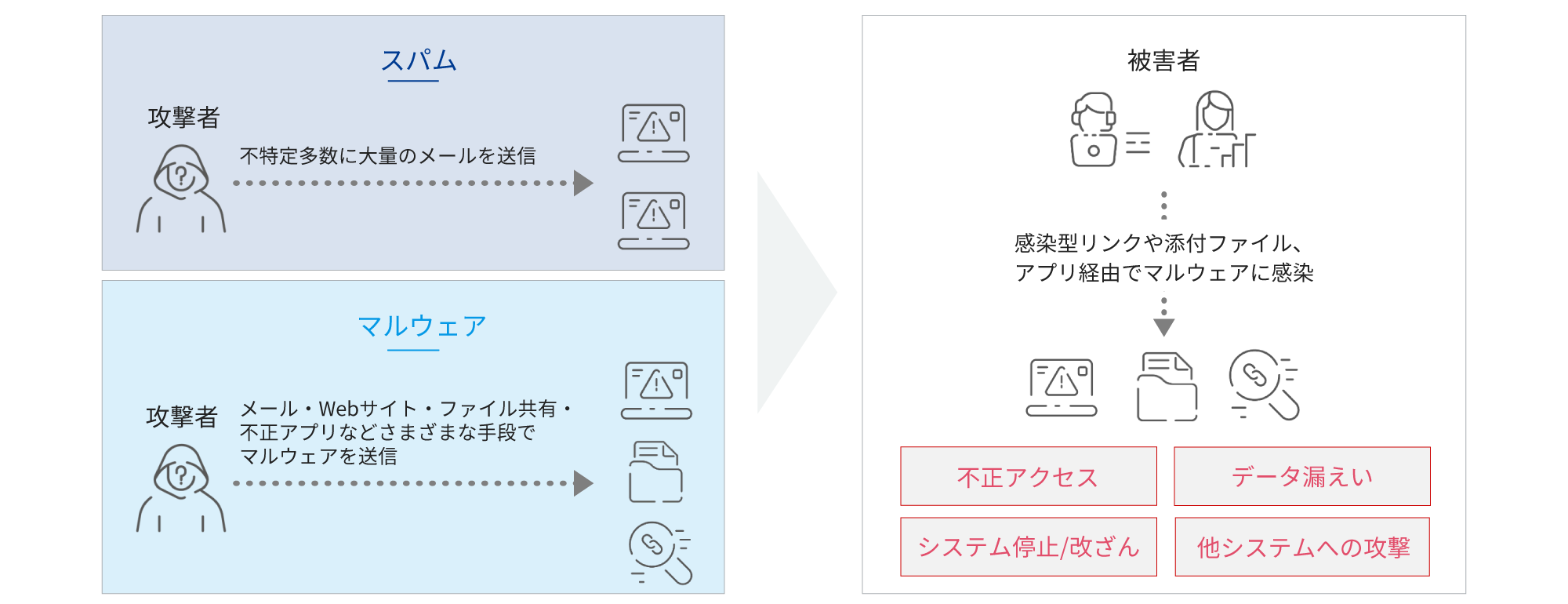

スパム・マルウェアとは

スパムとマルウェアは混同されやすい言葉です。それぞれの概要について見ていきましょう。

スパム・マルウェアの被害と影響

ゼロトラストによる対策

ゼロトラストモデルは、ネットワークの内部・外部を問わず全てのアクセスを信頼しません。

これは、スパムやマルウェアからシステムを保護するために重要な考え方であり、ネットワーク内部にマルウェアが侵入したケースにおいても有効です。ゼロトラストの「最小特権原則」により、マルウェアがネットワーク内部に侵入した場合でも、権限に応じた最小限のアクセスしか許可されません。この仕組みにより、マルウェアがシステム内部で広がることを防げます。

また、常に監視とログの取得を行うことで、異常な行動を迅速に検知できます。早期発見と迅速な対応により、マルウェアからの攻撃を防ぎ、被害を局所化することが可能です。

4.ゼロデイ攻撃・未知の脅威と対策

最後に、ゼロデイ攻撃と、正体がわからない未知の脅威への対策について解説します。

ゼロデイ攻撃とは

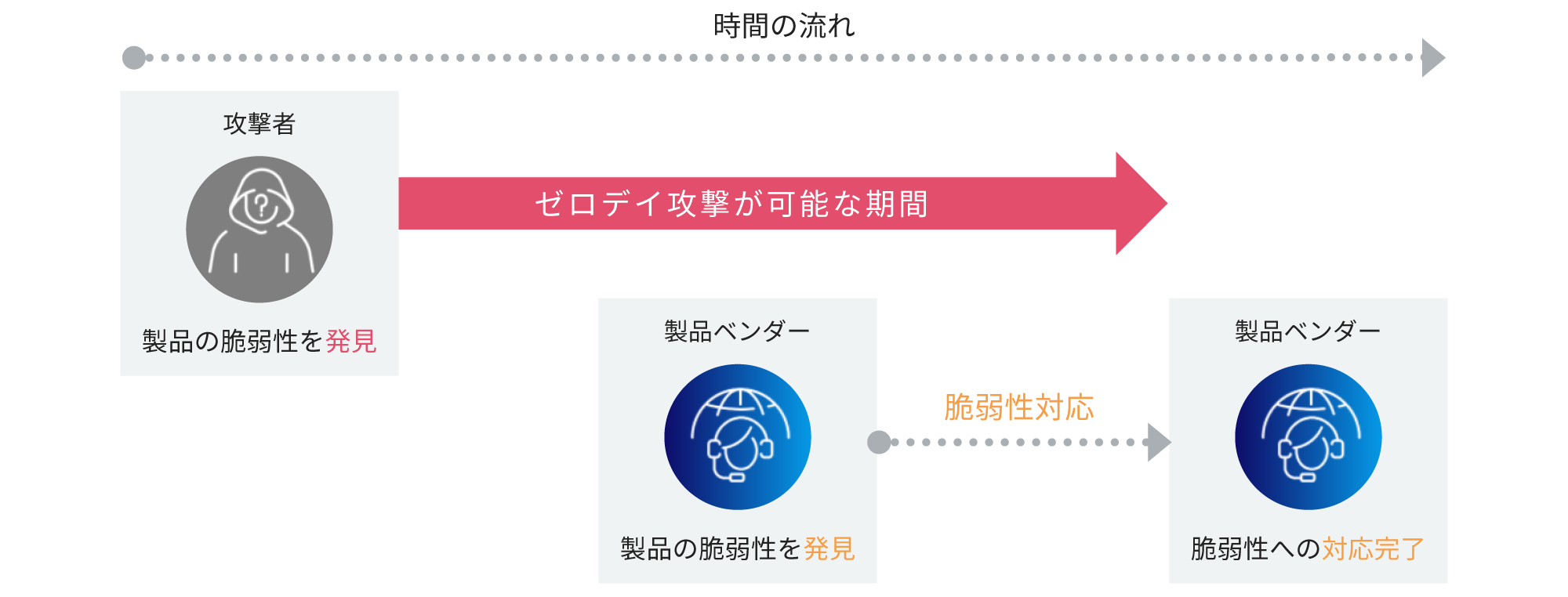

ゼロデイ攻撃とは、ソフトウェアやシステムの未公開の脆弱性を狙った攻撃です。

開発者自身もまだ脆弱性を認識していないことが多く、攻撃が公になるまで存在が知られていないことから「ゼロデイ」(ゼロ日) と呼ばれています。ゼロデイ攻撃は通常、脆弱性が公になる前に悪用されるため、防御策を講じることができず、大きな被害を引き起こすおそれがあります。

ゼロデイ攻撃・未知の被害と影響

ゼロデイ攻撃や未知の脅威は、防御策が整う前に攻撃を仕掛けられるため、深刻な被害につながるおそれがあります。

企業の重要なデータが盗まれるだけではなく、システムダウンが生じ、ビジネスの遅延や損失を招くリスクもあります。

これらの攻撃によって企業の信頼が失われれば、その長期的な影響は計り知れません。

ゼロトラストによる対策

ゼロトラストは、ゼロデイ攻撃や未知の脅威に対しても有効です。全てのユーザーはアクセスのたびに認証を求められ、認証されたユーザーも「最小特権原則」に則り、必要最低限のリソースへのアクセスだけが許可されます。ユーザーがアクセスできるリソースを限定することで、ゼロデイ攻撃や未知の脅威であっても、潜在的な攻撃領域を縮小することが可能です。

さらに、異常な行動や未知のパターンを迅速に検出することで、未知の攻撃に対しても早期に対応し、被害を最小限に抑えられます。

5.まとめ

本記事では、ゼロトラストで防ぐことのできる脅威について解説しました。

海外拠点では、人的リソースが少ない状況で、地域のコンプライアンスに準拠したセキュリティを導入する必要があります。

KDDI は、海外拠点においてゼロトラストを実現するサポートを行っています。「効率的なセキュリティ対策を実施したいものの方法がわからない」などとお困りの場合は、ぜひ一度KDDIにご相談ください。

次回は、ゼロトラストセキュリティモデルにおけるエンドポイントセキュリティの役割についてご紹介します。