DDoS攻撃とはどんな攻撃?

攻撃の種類や対策をご紹介

意図的に攻撃されるケースもありますが、偶然に複数のユーザーがアクセスしたことで障害が生じるケースもあります。

DDoS攻撃を受けた結果、売上や利益が減少し、顧客からの信頼や評判が損なわれる事態に陥るリスクがあります。

そのため、DDoS攻撃の基本的な仕組みや対策などを理解しておくことは重要ですし、自社への被害を最小限に抑えることにもつながります。

この記事では、DDoS攻撃の種類や攻撃者の目的、対策方法などをご紹介します。

DDoS攻撃とは

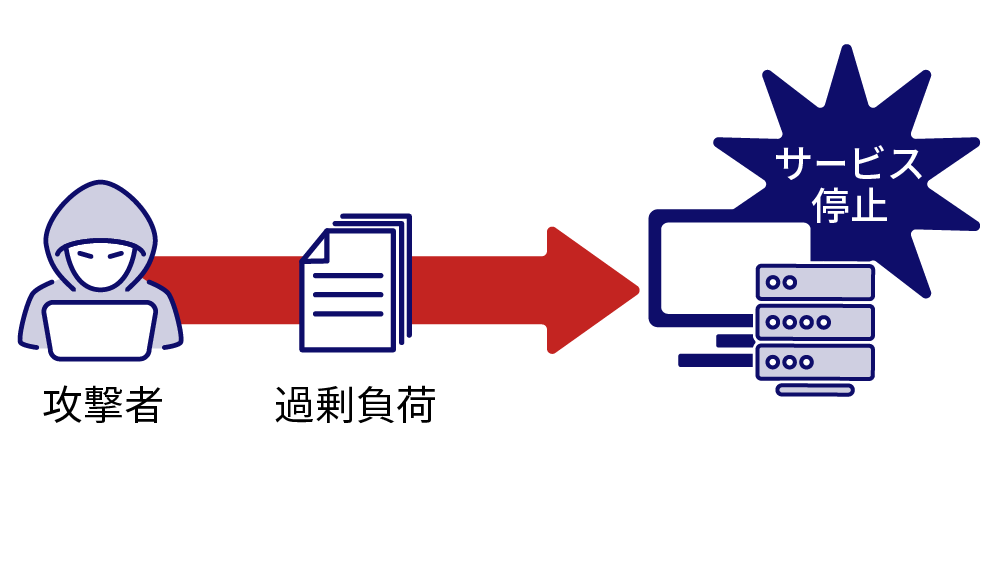

サイバー攻撃の一つであるDDoS (ディードス) 攻撃は、Distributed Denial of Service (分散型サービス拒否) 攻撃の略称です。複数のコンピューターまたはデバイスから同時に大量のアクセスを行うことでターゲットとなるWebサイトやサーバーなどのリソースを枯渇させ、正常なサービス提供を妨害します。

攻撃を受けたサイトはWebサイトやオンラインサービスへのアクセスが遅延し、最悪の場合、完全に停止します。サービス提供が滞ることでユーザーからの信頼を損ない、経済的損失が発生する場合もあります。

1.DDoS攻撃とDoS攻撃の違い

2.DDoS攻撃の仕組み

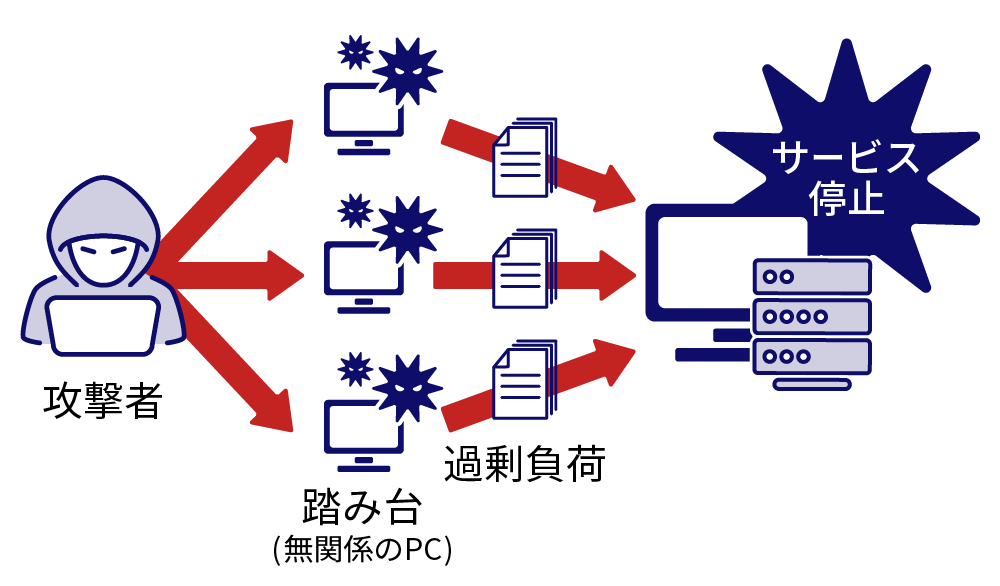

DDoS攻撃は、攻撃者がボットと呼ばれるマルウェアに感染した大量のデバイスを遠隔操作し、ネットワーク化したボットネットを構築します。攻撃者がボットネットを操ることで特定のWebサイトやサービスへの同時アクセスが可能になり、企業側の追跡や対処を困難にします。

DDoS攻撃は高度なプログラミングスキルが不要のため、比較的簡単に実行できます。また、正常なアクセスとDDoS攻撃の違いを見分けることが困難なため、未然に防ぐことが難しいとされています。

3.DDoS攻撃を行う目的

攻撃者がDDoS攻撃を行う目的はさまざまです。この段落では、DDoS攻撃の代表的な目的をご紹介します。

3.1 脅迫・身代金の要求

1つ目の目的として、「脅迫や身代金の要求」が考えられます。

攻撃者は、企業や団体に対して攻撃を仕掛け、その後金銭を支払えば攻撃を中止すると脅迫してくることがあります。

攻撃者は攻撃を事前に告知し、中止する代償として金銭を要求することで企業に対して圧力をかけます。しかし、金銭を支払っても解決しない場合がほとんどです。

3.2 企業や組織に対する抗議

2つ目の目的として、「企業や組織に対する抗議」があります。

こちらは、攻撃者が特定の企業や組織の経営方針などに不満を抱き、抗議・主張するためにDDoS攻撃を行うケースです。

また、組織や企業に対するクレームがエスカレートすることにより、DDoS攻撃の決行に至る場合もあります。

3.3 嫌がらせ・私怨

3つ目は、最たる理由もなくいたずらや嫌がらせを目的にDDoS攻撃を実行するケースです。

「単なる嫌がらせが楽しい」「自分の行動力や技術力を誇示したい」といった理由や、組織や企業に対する個人的な私怨や敵意が攻撃の動機になることもあります。

3.4 競合他社による営業妨害

DDoS攻撃の目的の一つとして、競合他社による営業妨害も挙げられます。

ユーザーが対象のサイトにアクセスできないようにすることで、そのサイトの信頼性や可用性が低下し、その結果、ユーザーがほかのサイト (自社サイト) にアクセスしてくる可能性が高まります。

さらに、大規模な攻撃は対象サイトのパフォーマンスに影響を与え、検索結果上の掲載順位を下げる要因にもなり得ます。

3.5 ほかの攻撃のための陽動

ほかの攻撃を仕掛けるための陽動としてDDoS攻撃を行うケースもあります。

例えばDDoS攻撃によって企業が対応に追われている間にシステムに侵入し、データ侵害や不正アクセスなど、より深刻なセキュリティ侵害を行うために、DDoS攻撃が利用されることがあります。

4.DDoS攻撃の種類

DDoS攻撃には「SYNフラッド攻撃」や「UDPフラッド攻撃」など複数の種類があります。ここでは、それぞれの特徴について解説していきます。

4.1 SYNフラッド攻撃/FINフラッド攻撃

SYNフラッド攻撃とFINフラッド攻撃は、SYNとFINの通信手順を悪用してサーバーに負荷をかけることで、サービスの可用性を低下させる手法です。SYNは「接続要求」、FINは「切断要求」を指します。

攻撃者は大量のSYNパケットをサーバーに送信して接続を要求し、その後応答を待たずに切断を要求するFINパケットを送信します。サーバー側のリソースを無駄に消費させることで、サービスへのアクセスを妨げるのが狙いです。

一般ユーザーがサービスにアクセスしにくくなるだけでなく、セキュリティの脆弱性を悪用して不正アクセスを行う隙を生み出すこともあります。

4.2 UDPフラッド攻撃

UDPフラッド攻撃には、「ランダムポートフラッド攻撃」と「フラグメント攻撃」の2種類があります。

ランダムポートフラッド攻撃とは、ランダムなポート番号と偽の送信元アドレスを持つUDPパケットを大量に送信し、サーバーがパケットに対する返信処理を行うことでリソースを消耗させ、サーバーダウンさせる方法です。

一方、フラグメント攻撃は、攻撃者が分割したUDPパケットの最初のフラグメントのみを送信し、残りのフラグメントを送信しない手法です。受信先は未完成のUDPパケットを大量に蓄積することになり、リソースの枯渇やサービスのパンクにつながります。

4.3 ACKフラッド攻撃

ACKフラッド攻撃は、無効なACKデータを大量に送信してサーバーを攻撃します。ACKとは二者間の通信で、相手に応答を返す際に送られる信号やデータ、パケットなどのことです。

本来ACKは、ユーザーのSYNやFINなどのリクエストに対する返答として使用され、サーバーが単体でACKを受け取った場合は無効なパケットとして破棄します。しかし、攻撃者はこれを偽造して大量に送信し、サーバー側の処理能力を超えるほどのデータを処理させて負荷をかけます。

4.4 DNSフラッド攻撃

DNSフラッド攻撃は、DNSサーバーに対して大量の不正なリクエストを送信することで、サーバーに負荷をかける攻撃手法です。DNSとは、インターネット上でドメイン名とIPアドレスを紐付けるためのシステムです。

DNSフラッド攻撃により、DNSサーバーはアクセスユーザーからのリクエストに対応できなくなり、サイトのアドレス解決やドメイン名の検索などの機能が著しく低下し、インターネットにアクセスできなくなることがあります。

4.5 Slow HTTP DoS Attack

Slow HTTP DoS Attackは、時間をかけてHTTPリクエストを細かく分割してセッションを占有することでサーバーのリソースを消耗させる攻撃です。セッションが占有されている間は、ほかの処理が妨害され続ける可能性があります。

5.DDoS攻撃への対策

ここまで、DDoS攻撃について解説してきましたが、DDoS攻撃による被害を抑えるためにはどのような対策が有効なのでしょうか。ここでは、4つの対策方法をご紹介します。

5.1 IPアドレスを制限する

攻撃者のIPアドレスを制限することで、攻撃を軽減できることがあります。

ただし、複数のIPアドレスから攻撃されている場合、各IPアドレスを正確に特定しなくてはならないため、完全に防ぐことは難しいとされています。そのため、IPアドレス制限と併せて、ほかのセキュリティ対策も導入し、攻撃への十分な対策を講じることが大切です。

5.2 海外からのアクセスや特定の国からのアクセスを制限する

攻撃者によっては海外のサーバーを経由して攻撃してくることがあるため、海外からのアクセスや特定の国のIPアドレスを制限するのも対策の一つです。

ただし、海外からのアクセスがすべて悪意のあるアクセスではないため、制限が厳しすぎると通常のユーザーもサービスにアクセスできなくなるおそれがあります。IPアドレスの制限を行う場合は、一般ユーザーへの影響を考慮して慎重に設定しなくてはなりません。

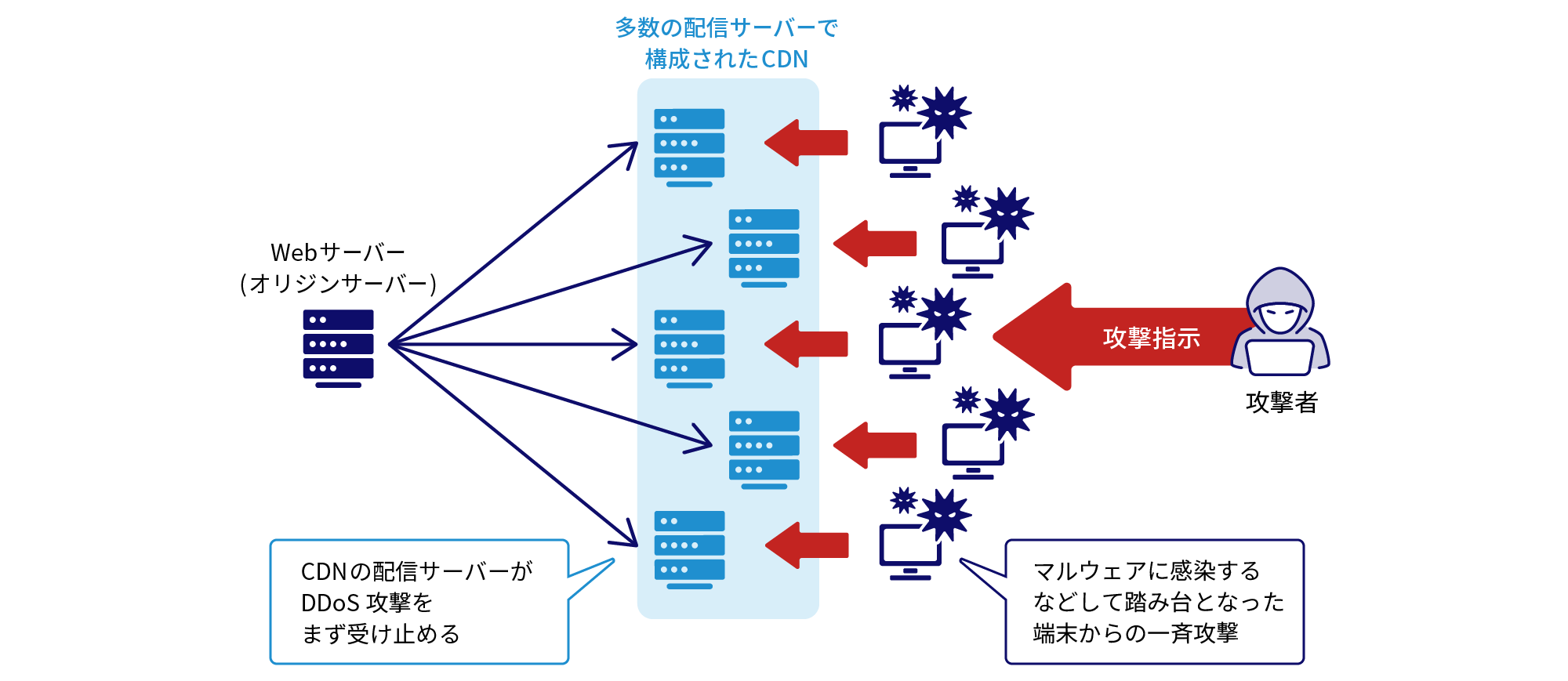

5.3 CDNの導入

DDoS攻撃の対策としてCDNの導入を検討してみるのもよいでしょう。

CDNとは、ユーザーに向けてWeb上のコンテンツを効率的に届けるために分散配置されたサーバー群 (キャッシュサーバー) のことです。サイトへのアクセスに際しWebサイトを直接管理するサーバーで処理するのではなく、分散配置されたサーバー群で処理することでWebサーバーへの負荷を軽減する効果があります。

CDNを導入することで、DDoS攻撃を受けた際の対象がCDNのキャッシュサーバーとなります。このため、自社のサーバーやインターネット接続回線への影響が少なくなり、ユーザーはCDNを通じてサイトにアクセスできます。ただし、キャッシュとしてCDNが認識していないコンテンツへの攻撃は避けられないことも念頭に置いておかなくてはなりません。

5.4 DDoS攻撃対策ツールを導入

もしもの場合に備えて、WAF (Web Application Firewall) やIPS (Intrusion Prevention System) などのDDoS攻撃対策ツールを導入しておくことで、被害を未然に防ぐことができます。

WAFは、サーバーの前に設置して不正なアクセスや攻撃を遮断するシステムで、Webアプリに対する不正なアクセスや攻撃を検知・防御します。

一方、IPSは不正侵入防御システムと呼ばれ、ネットワーク上での不正なトラフィックや攻撃を監視・検知して遮断するシステムです。IPSではWebアプリまでの対策ができないため、DDoS攻撃対策としてはWAFとIPS両方の導入を検討するようにしましょう。

6.まとめ

DDoS攻撃は高度なプログラミングの知識がなくても実行でき、経済的損失が発生したり企業活動に影響を及ぼしたりするおそれがある攻撃です。そのため、DDoS攻撃に備えてDDoS対策サービスの導入を検討することが重要です。DDoS対策サービスは、攻撃を検知して遮断するための高度な技術を備え、被害を抑える助けとなります。

DDoS対策サービスを検討されているのであれば、KDDIの「KDDI DDoS対策サービス」がおすすめです。

「KDDI DDoS対策サービス」は、迅速な攻撃検知と遮断、サーバーへの影響を抑える機能を備えています。

また、これまでのトランスポート層 (レイヤー4) (注1) レベルのDDoS攻撃だけでなく、高度化するアプリケーションレイヤーレベルのDDoS攻撃にも対応しています。「KDDI DDoS対策サービス」について詳しく知りたい人は、以下のページをご覧ください。

- 注1)トランスポート層とは、プロトコルの機能階層の一つでデータの送受信における制御や通知、交渉などデータ運搬をサポートするもの。