【2分でわかる】

今さら聞けないセキュリティ対策の歴史

こんにちは、ゼロトラスト推進部コンサルティングGの千原です。

みなさんの企業では今、どのようなセキュリティ対策が施されていますでしょうか?最近情報システム部に配属された方、会社のITシステムセキュリティ担当になられた方で、ファイアウォール、プロキシー、サンドボックス、聞いたことあるけどなんで導入しているかわからない方はいらっしゃいますか?

そんなセキュリティの変遷や、なぜそのようなセキュリティ対策になっていったか分からない人向けに、セキュリティの歴史を少し語ります。

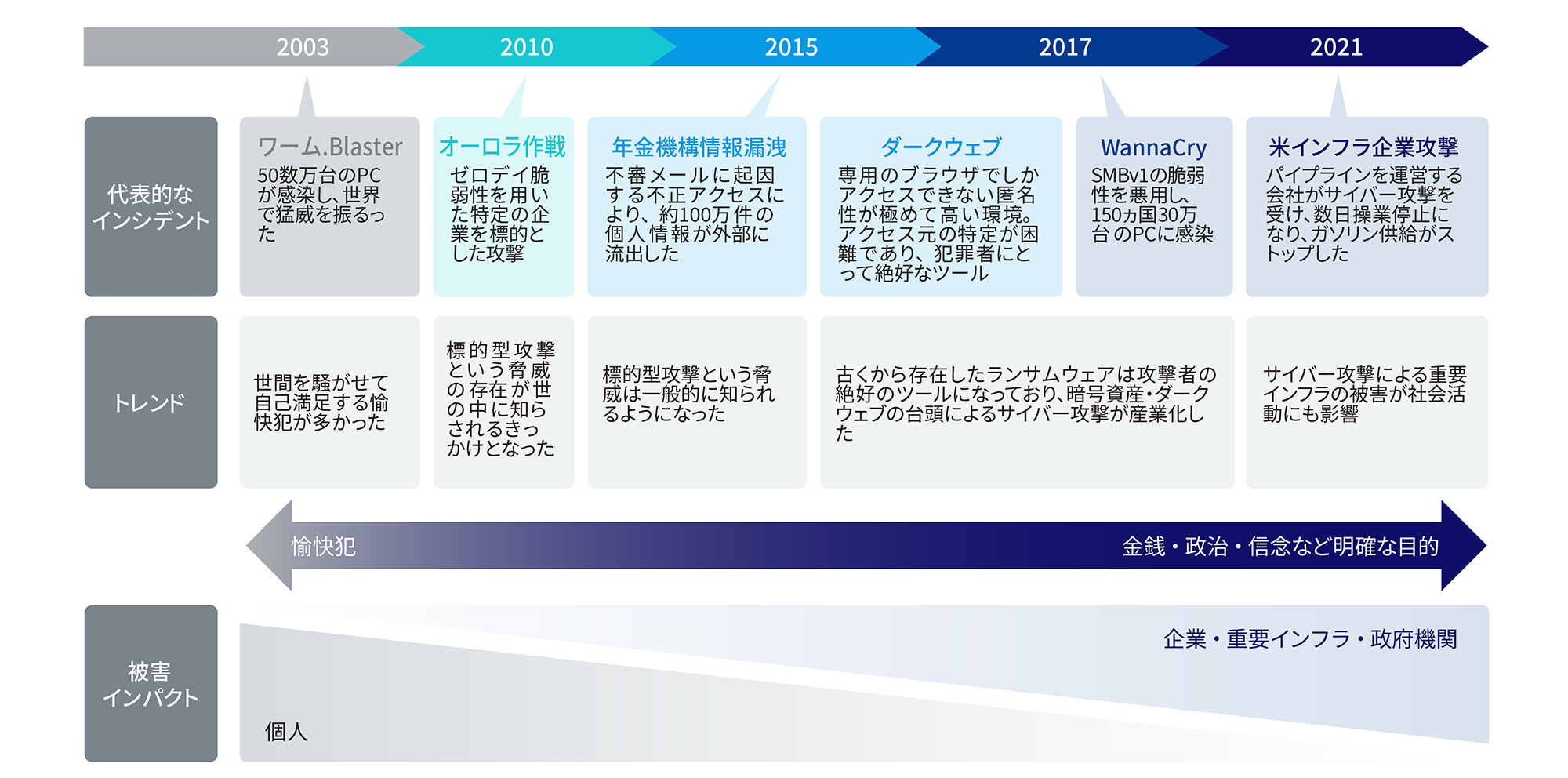

今までのセキュリティ対策や脆弱性攻撃の変遷

- 出典:2022年12月「KDDIサイバーセキュリティアニュアルレポート2022」

■2000年代~

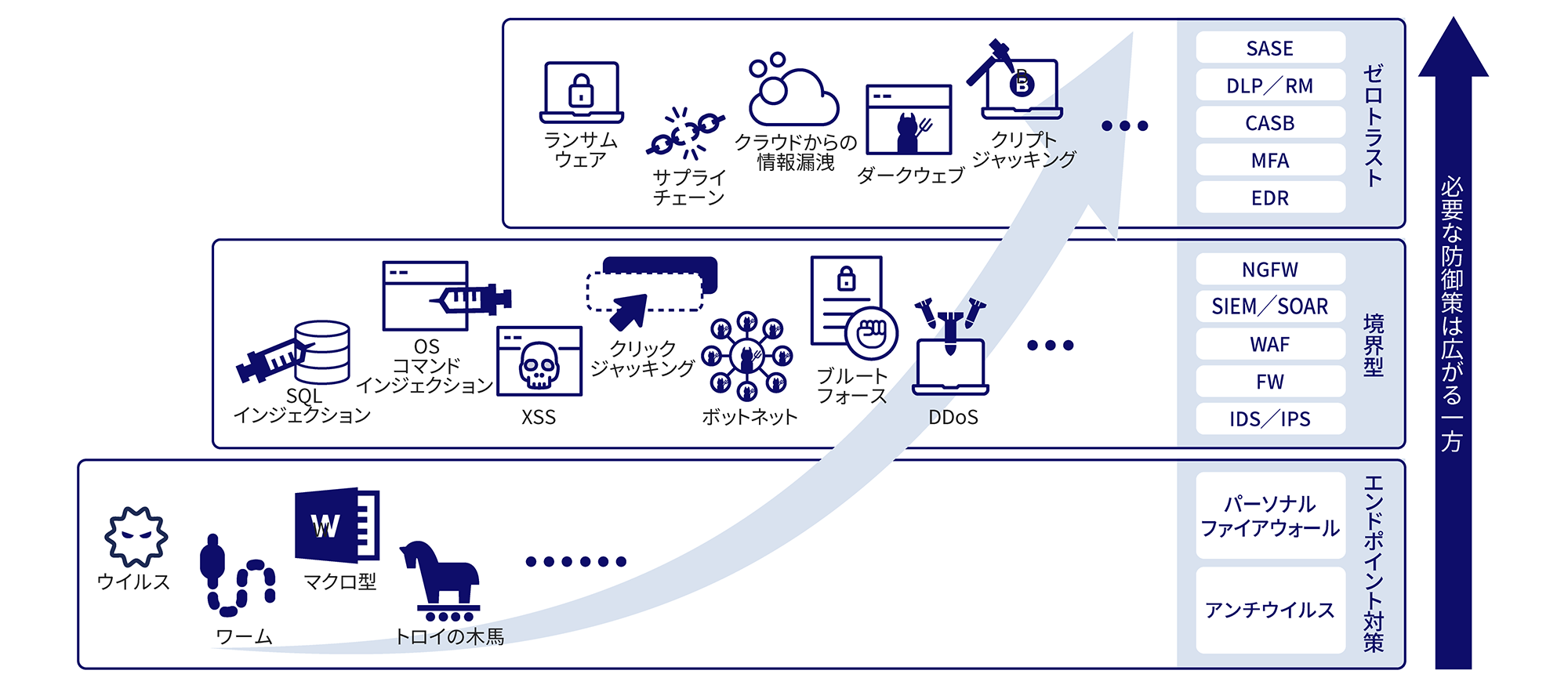

セキュリティの攻撃者の主な存在は愉快犯で、個人の端末への攻撃が増加の一途をたどりました。これに対応するため、個人や社員が使用する端末の保護に注力し、アンチウィルスソフトなどのエンドポイントセキュリティが一般的になりました。

一方で、企業間の電子商取引の増加に伴い、ウェブサイトや情報システムを通じた顧客情報や財務情報のネットワーク上でのやりとりが増えたため、SSLVPNなどのネットワークセキュリティが広範に普及しました。

■2010年代前半~

「標的型攻撃」のような言葉が登場するほど、企業への外部からの攻撃が増えてきました。 こうした背景から、各企業は自社のネットワークやシステムの保護に向けて、ファイアウォールやUTMなどを設置しました。それによりインターネットと社内環境の境界を設定し (インターネットゾーンはアントラストゾーン (信頼しないゾーン) 、境界内部はトラストゾーン (信頼するゾーン) ) 、トラストゾーン内でのみデータ通信を行い、外部からの攻撃を阻止しました。

■2010年代中期~

ここにきて、データや情報が境界を超えるSaaS (Software as a Service) が台頭してきました。これにより、いままでの境界の概念が風化しました。 即時性やコスト面から見てアプリ開発やサーバ構築もクラウド (IaaS、PaaS) が著しく利用されるようになり、アントラストゾーンと位置づけられていたインターネット上にも、企業データが現れるようになりました。 データが外部に存在することで、悪意ある脆弱性が社内環境に持ち込まれる可能性が高まりました。

■2010年代後期~

いままでは一部のデータのみだけが外部インターネット上にある状態でしたが、働き方の変革や、感染症の影響もあり、デバイスや人もアントラストゾーンから通信される時代となっています。

さらに金銭目的や政治的な活動を批判する目的を達成するため、ダークウェブが活性化し、APT攻撃 (FWを超えてくる高度な攻撃) も増えました。これに対応するため企業は境界内部でも階層 (多層) 防御を行うことで、IPSやサンドボックスなどを多段階でセキュリティ対策を施し脆弱性の攻撃を防いできました。

しかし脆弱性を狙った攻撃と攻撃を防ぐ防御策の攻防はいたちごっこ状態で、現在ではどれほど優れたセキュリティアプライアンス製品を用いても高度な攻撃を防ぎ切れず、セキュリティ対策が低い取引業者などを攻撃するサプライチェーンを狙った攻撃など、攻撃の方法は多岐にわたるため、境界防御で脆弱性攻撃を防ぐのは難しいと言わざるを得ません。

- 出典:2022年12月「KDDIサイバーセキュリティアニュアルレポート2022」

このような背景があり、信頼されていたトラストゾーンが信頼できないことが明らかになりました。

そこで登場したセキュリティ対策の考え方が、「ゼロトラスト」です。

ゼロトラストについては、次号で詳しく取り上げますが、その基本的な概念は「全ての通信を信頼しない」というものです。

これは、現在の高度な脆弱性攻撃に対抗する最善策と言われています。

執筆者プロフィール

11年間中央省庁における情報LANシステムをSireのチームリーダーとして担当。構築PMや運用責任者を通してセキュリティ、ネットワーク、IT運用を第一線で経験し、2023年1月よりKDDIに入社。現在はゼロトラストを中心としたITインフラのコンサルティングを担当。

本サービスへのお問い合わせ

KDDI 法人営業担当者が、導入へのご相談やお見積もりをいたします。

何かご不明な点があればお気軽にお問い合わせください。