-

通信と多様なケイパビリティを活用し、DXと事業基盤サービスでお客さまビジネスを支援します。

-

CO2排出量の可視化から削減まで、一貫してカーボンニュートラル実現を支援します。

-

KDDIは『つなぐチカラ』でビジネス、ライフスタイル、社会をアップデートします。

-

場所にとらわれずつながるソリューションを、デバイスからセキュリティまで支援します。

-

多数の次世代型低軌道衛星により高速・低遅延通信を提供します。

-

データセンターからネットワークまで、業務に最適なソリューションをトータルで提供します。

-

中小規模の事業者向けに特化したスマートフォンのご利用方法のご案内です。

-

中小規模事業者のやりたいことや変えたいことを、モバイルとクラウドの技術を用いてサポートします。

-

KDDIは、お客さまにご不便をおかけするような通信・回線状況が発生した場合、本ページでお知らせします。

-

お支払い方法の変更や請求書の再発行方法、その他ご請求に関する便利なサービスなどをご案内します。インボイス制度対応についてはこちらからご確認ください。

-

よくあるご質問についてお答えいたしております。お問い合わせの際には、まずこちらをご覧ください。

-

お問い合わせフォームサービスご利用中のお客さまへ、フォームでのお問い合わせをご案内します。電話でのお問い合わせ先は、各サービス別サポート情報からご確認ください。

【 2分でわかる】

ゼロトラストとは?定義やポイントを簡単解説!

今回はこの「ゼロトラスト」について、どのようなものなのか?どうやって導入していけばよいのか?をゼロトラスト推進部の千原がご紹介します。

本記事をご覧いただくことで「ゼロトラスト」の全容をつかみ、企業にとって重要な情報資産やシステムをどのように守っていくか、ご検討いただく一助となれば幸いです。

「ゼロトラスト」ってなに?

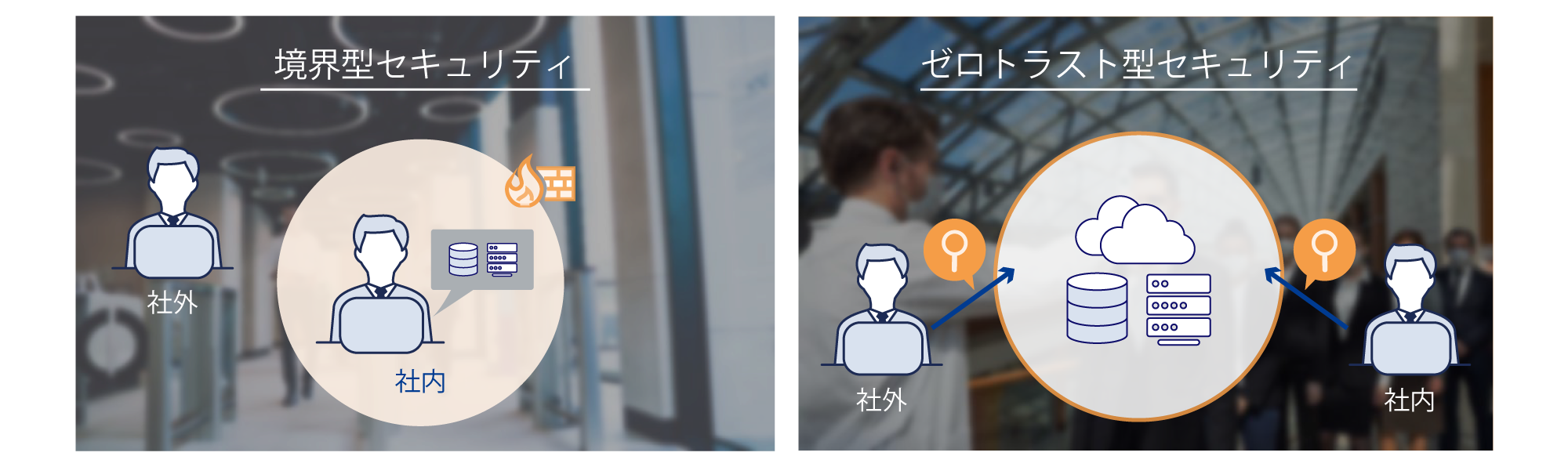

「ゼロトラスト」とは端的に言い換えると、「全ての通信を信頼しない」となります。

つまり、全ての通信を見過ごすことなく主体的に確認し、検証していくことが本質です。企業が持つ情報資産に対してどのようなアクセス通信であっても、社内外、通信の属性を問わずに信頼を疑う (信頼をゼロベースで考える) ことが起源です。

昨今、クラウドサービスの普及により、企業内で保有されていた情報資産が企業のネットワーク外で管理されるケースも珍しくありません。新型コロナウイルスが流行し、働き方が大きく変化したことで、会社だけでなく自宅など、社外から社内ネットワークへのアクセスも多くなりました。これに伴い、今まで境界内部でしか通信していなかったものが、境界外部から内部への通信が増えることとなり、境界の範囲が曖昧になっています。

加えて、企業を狙った組織的かつ高度なサイバー攻撃も増え、重要な情報資産を守ることが難しくなってきているのです。

このような状況で、企業の情報資産を守る術として登場したのが、「ゼロトラスト」という概念です。

2021年5月にアメリカ合衆国の大統領バイデン氏も、ホワイトハウスのシステムをゼロトラストに移行すると発表しています。

- 参考文献:Executive Order on Improving the Nation's Cybersecurity | The White House

※ 外部サイトへ遷移します。

ゼロトラストの原理原則

~ Verify and Never Trust ~ (翻訳) 確認してから信頼する

- 社内・社外ネットワークを区別してはいけない

- アクセスは必要最小限に厳密に適応する

- 検証して信頼しないことを前提とする

- 全てのトラフィック・パケットを検査し、ログを取る

- データをどう保護するか、という内側から外側に向けたセキュリティ設計のアプローチをとる

「守るべき情報資産はどこにでもあり、どこからでもアクセスする」「脅威はどこにでもあり、社内・社外は関係ない。常に安全性を確認するべき」という考え方により、上記の原理原則が成り立っています。

しかし、ゼロトラストモデルは、一つのソリューションを導入することで達成できるわけではありません。

ゼロトラストはあくまで高度なセキュリティ環境を実現するための概念であり、通信はゼロトラストネットワークアクセス (ZTNA) 、エンドポイントではEDRなど、お客さまの環境に適応させて複数のコンポーネント (要素) を組み合わせていくことが不可欠です。

また、従来のITインフラにおけるセキュリティ思想を変化させ実現していく必要があります。

つまり、今までの境界防御 (ファイアウォールやUTM (統合脅威管理) など) よりも視座を高め、仕組みや設計思想としてゼロトラストを捉えることが重要です。

ゼロトラストの実現方法

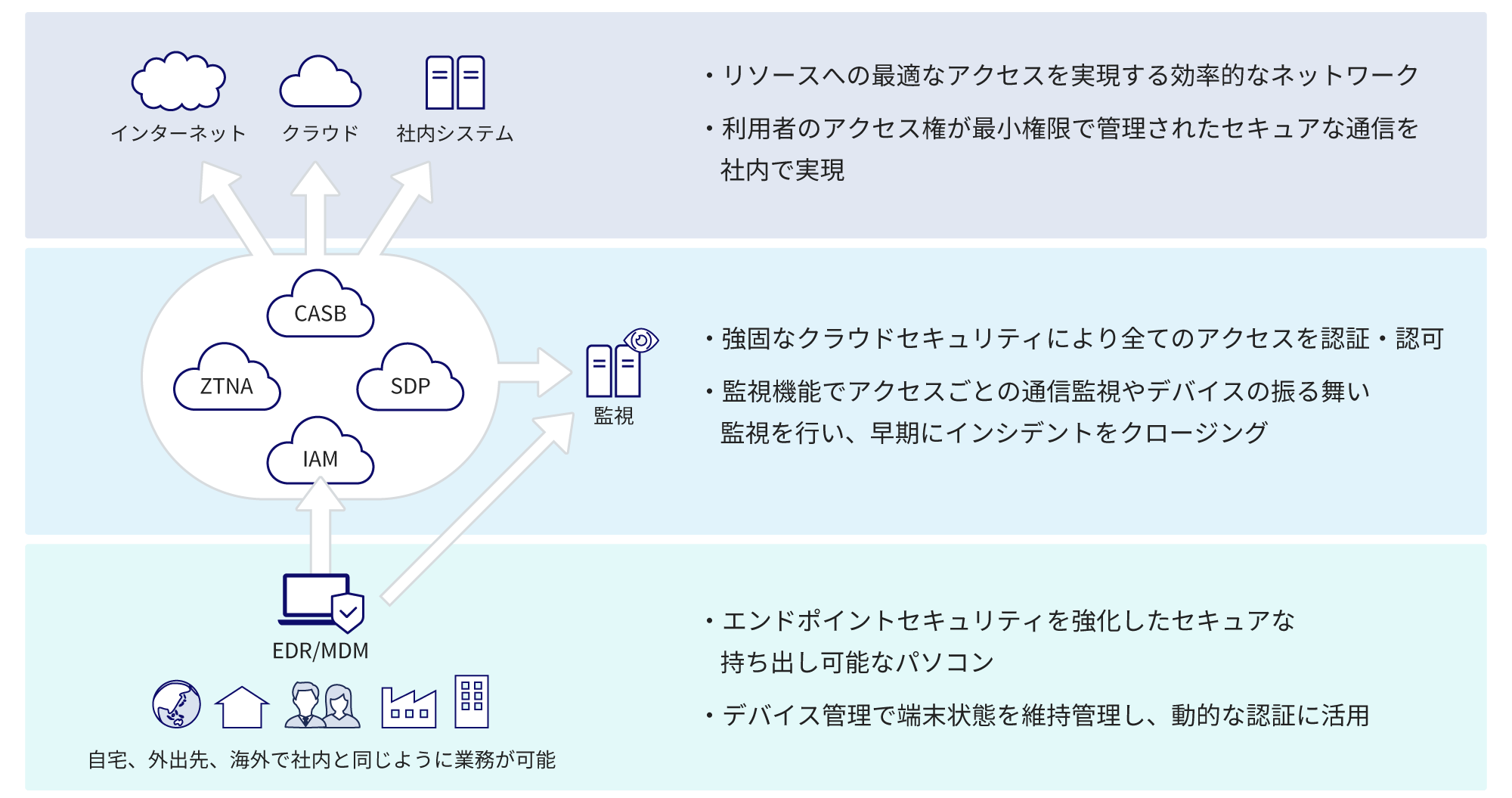

では、社内ITインフラシステムをゼロトラスト化していくにあたって、必要な構成をご紹介します。

ゼロトラストは、複数の構成要素 (=コンポーネント) から構成

まず、重要な考え方は、ID管理 (注1) におけるアイデンティティの認証・認可にあると言っても過言ではありません。アクセス元であるアイデンティティを常にアクセスごとに確認し、アクセス先への権限を最小権限で付与する仕組みを作っていくことが重要です。情報システム部がID管理で設計したアクセス権限のロールを用いて、自動で厳密なアクセス権設定を実現できる仕組みこそがゼロトラストの基盤となります。

次に、エンドポイント (端末) 防御やネットワーク防御を行うコンポーネント (ゼロトラスト構成要素) の導入です。企業にとっての重要資産がどこにあり、どの情報を守るのか、どの通信を対象とするのかを定め、必要なコンポーネントを導入する必要があります。

最後に、監視機能です。防御する仕組みができても、攻撃を受けた際の早期発見と対応は必要であり、時間が経過するにつれて企業へのダメージが増えていきます。全ての通信や不審なデバイスの動作を常に確認しながら、即座に検知し対応する仕組みを作ることで、ランサムウェア攻撃 (注2) でのラテラルムーブメント (注3) の影響拡大や機密情報の漏えいなど、企業へのダメージを防ぐことができ、侵入されても最小限の被害に抑えることができます。

- 注1) ID管理とは、システムを利用時に必要となる各アカウントのログイン情報を管理すること。

- 注2) ランサムウェア攻撃とは、デバイス自体やデバイスに保存された情報を使用不可とすることで、身代金などを要求する攻撃のこと。

- 注3) ラテラルムーブメントとは、攻撃者が対象のネットワーク防御を突破後、他のネットワークへの侵入範囲を拡大させる過程のこと。

ゼロトラスト導入を検討するうえで重要なポイント

最後に次期ITインフラを考えるうえで、ゼロトラストが最終目的ではないことを解説します。

企業は、次期ITインフラへの期待や解決したいIT課題、中期IT戦略のコンセプトなどを掲げますが、ゼロトラストはそれらを解決する手段にすぎません。ゼロトラスト化を進めるにあたり、企業が業務DXや効率化をどこまで目指すのか、現在の課題に対して何を解決したいのか、情報資産の何を守りたいのかを明確にし、その手段としてゼロトラストを導入し次期ITインフラを作ることが重要と考えています。

ゼロトラストは、現在のITセキュリティにおける一つの考え方ですが、全ての企業にとって必要なものとは限らず、目的や利用方法により取り組むべき内容、程度はさまざまです。施策を取り入れた場合の費用対効果を考慮し、最善の方法で次期ITインフラを考えていくことが企業セキュリティでは必要となります。

執筆者プロフィール

約11年中央省庁における情報LANシステムをSE/運用のリーダーとして担当。

複数の構築PMや運用責任者を通してセキュリティ、ネットワーク、IT運用を第一線で経験し、2023年1月にKDDIへ入社。現在はゼロトラストを中心としたITインフラのコンサルティングを担当。

本サービスへのお問い合わせ

KDDI 法人営業担当者が、導入へのご相談やお見積もりをいたします。

何かご不明な点があればお気軽にお問い合わせください。