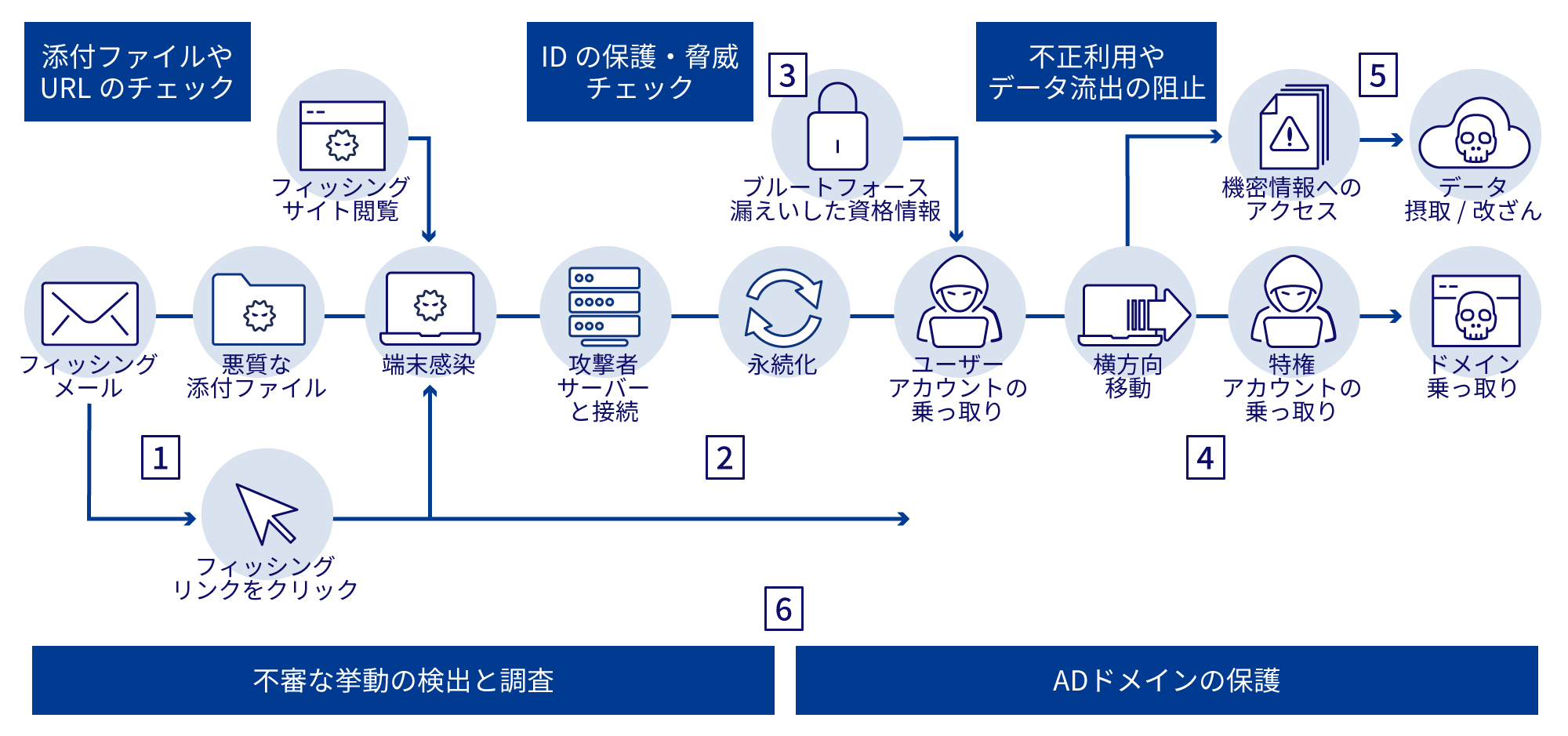

- Microsoft Defender for Office365

・悪質な添付ファイルを開くことによる端末感染

・フィッシングリンクから開くサイトを閲覧し、IDパスワードを入力することによるアカウント乗っ取り

・なりすましメールによる端末感染 - Microsoft Defender for Endpoint (EDR)

・アンチウィルスソフトをすり抜け、メモリベース・カーネルベースの高度な攻撃による感染状態の継続 - Microsoft Entra ID

・不審サインや漏えいしたアカウントの資格情報の検知

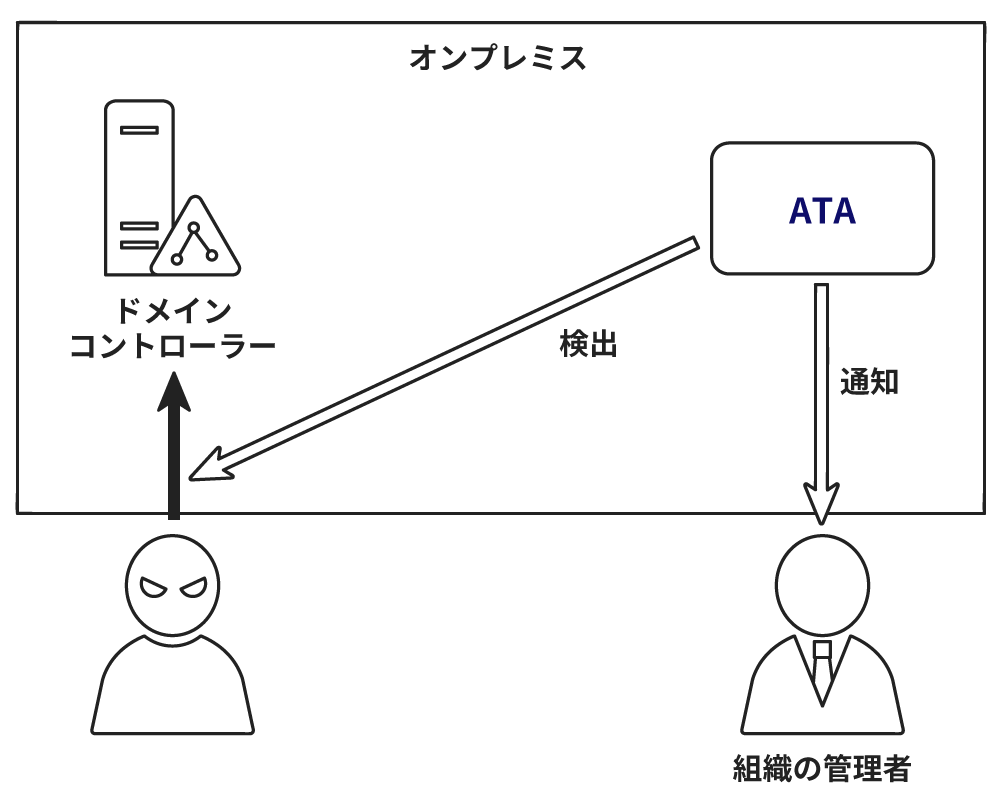

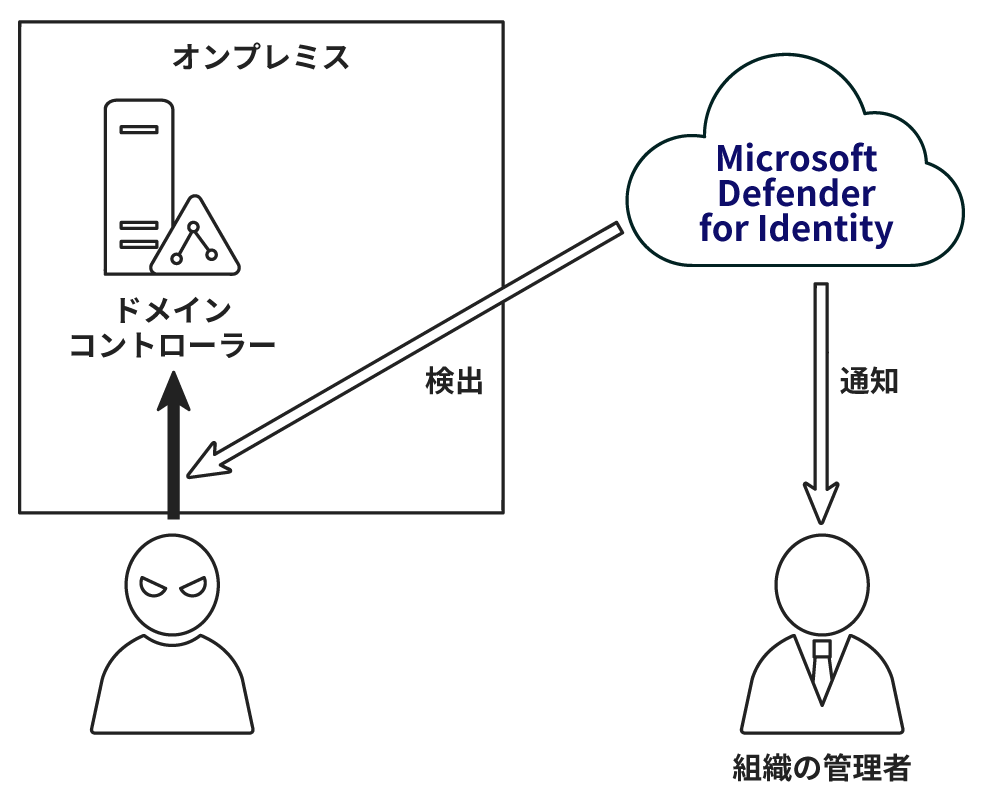

- Microsoft Defender for Identity (UEBA)

・パス ザ ハッシュ / パス ザ チケット を活用した横方向移動によるアカウントの乗っ取り

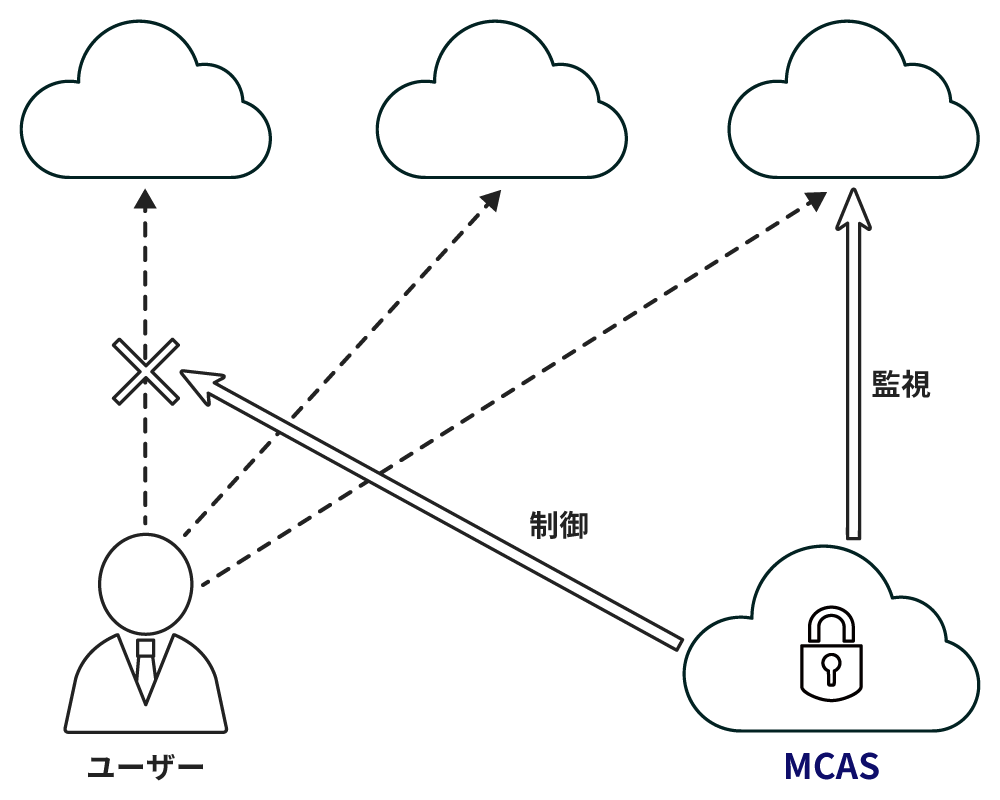

・ドメインを乗っ取る (Golden Ticketなど) ことによる社内への侵入 - Microsoft Defender for Cloud App (CASB)

・機密情報の大量ダウンロードによる情報の漏えい

・認められていないSaaSアプリの不正使用による情報の漏えいおよび拡散 - Microsoft 365 Defender (XDR)

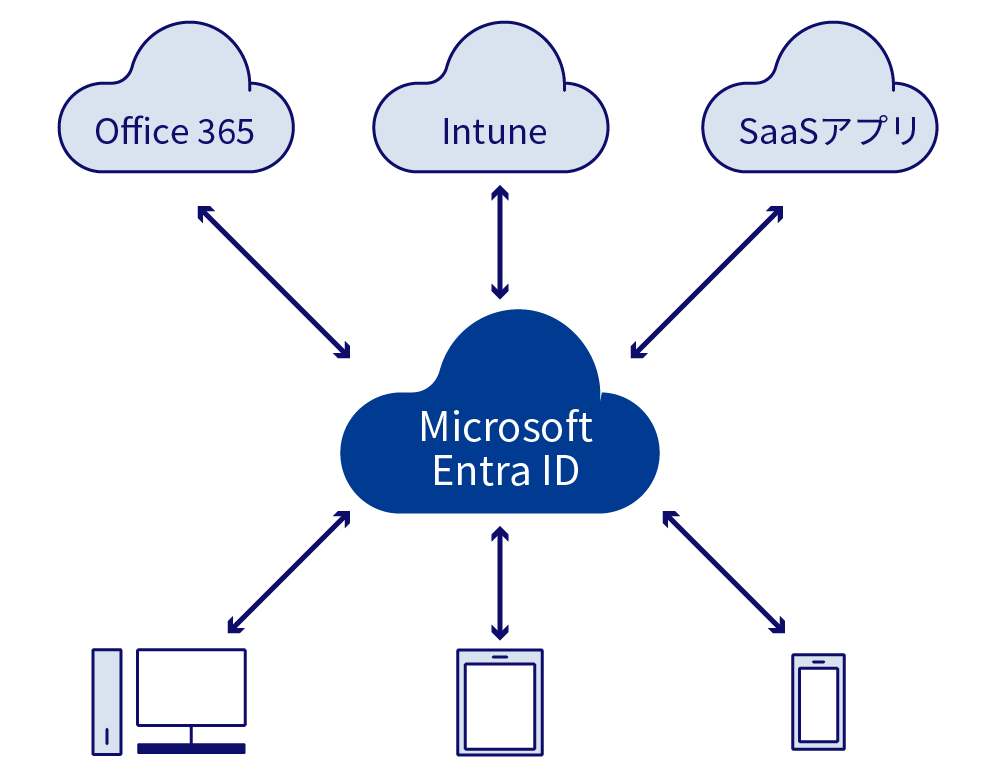

データ保護とデバイス管理

Office 365やIntuneを束ねるクラウド型認証基盤

- Microsoft Entra ID -

■クラウドサービスとして提供される認証基盤

クラウドサービスとして提供されるため、場所を問わずどこからでも認証を行えます。社内、社外、どのようなデバイスでも、セキュアな環境で業務アプリにアクセス可能です。

■インターネット上のさまざまなSaaSアプリと連携

Office 365 で提供される以外のさまざまなアプリケーションに対しても同じ方法で認証を行えます。アプリケーションごとにID/PWを管理する必要がなくなるため、ID/PWの紛失のリスクを軽減できます。

■安全なシングルサインオン (SSO) を実現

多要素認証や条件付きアクセスをユーザーごとに設定可能 (注1)。社外からの利用時や、業務委託社員にはより強固な認証を設定するなど、利用シーンに応じたアクセス制御が可能です。

- 注1) デバイスベースのアクセス制御には、Microsoft Intuneのライセンスが必要です。

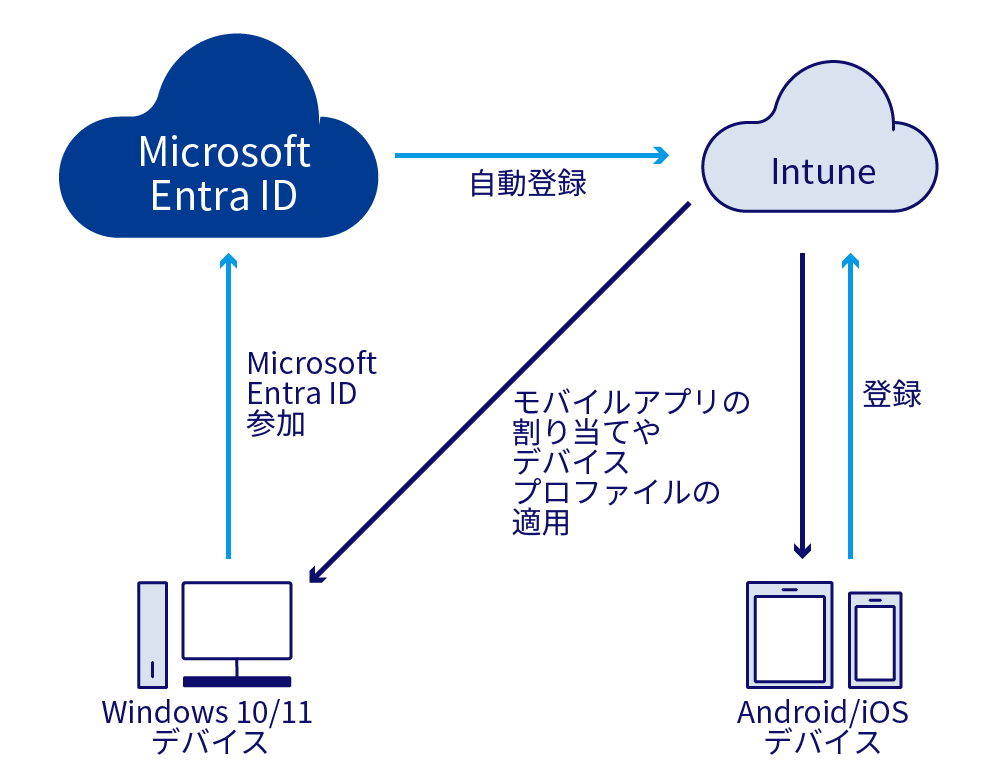

モバイルデバイスの管理やモバイルアプリの管理機能を提供

- Microsoft Intune -

■マルチデバイスの一元管理

OSの種類やデバイスの場所を問わず、同じポリシーを使用してデバイスを一元管理できます。

■モバイルデバイスの盗難/紛失対策

ポリシーを使用して、モバイルデバイスに適切なセキュリティ設定を適用できます。また、リモートでのロックやワイプ (データ消去) により、デバイス内のデータ盗難を抑止できます。

■業務アプリの展開と保護

登録デバイスに対する一括でのアプリケーション展開 (注2) や、アプリデータの保護により、業務外アプリへのデータの持ち出しを抑止できます。

- 注2) デバイスベースのアクセス制御には、Microsoft Entra IDのライセンスも必要です。

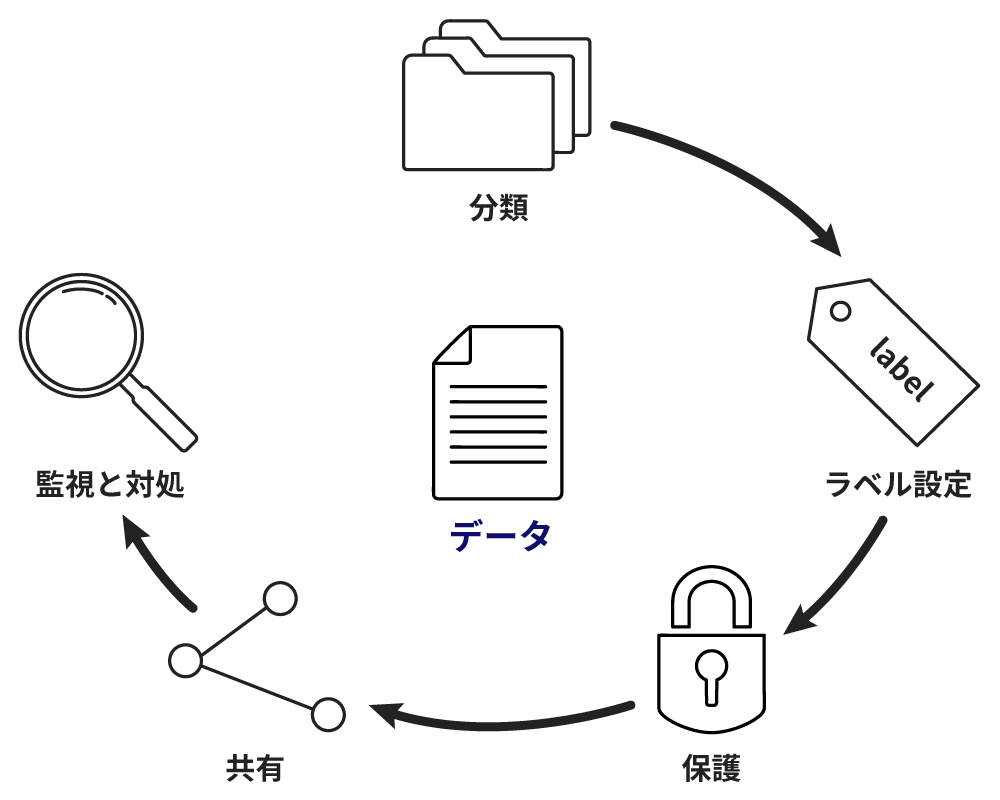

クラウドストレージ上やデバイス内のファイルを

分類・暗号化し、データを保護

- Azure Information Protection -

■ファイルの分類と暗号化

管理者が定義したポリシーに基づきファイルの内容を判断し、自動的に暗号化を設定することができます (注3)。

■権限の制御

ファイルの分類ごとにアクセス権限を設定。意図した権限の範囲内で、社外ユーザーも含めたファイルの共有 (注4) を行うことができます。

■不正アクセスの追跡と対処

ファイルのアクセス状況を追跡し、不正アクセスが発生した際にはアクセス権限をはく奪することができるため、社内データの不正な持ち出しや紛失/盗難から保護します。

- 注3) 自動的なラベル付け機能は、Azure Information Protection Premium P2 のライセンスが必要です。

- 注4) 社外ユーザーが暗号化されたファイルを開くためには、Azure Information Protection ビューアーが必要です。

そのほかのセキュリティ対策機能

サイバー攻撃を防ぐ高度な機能

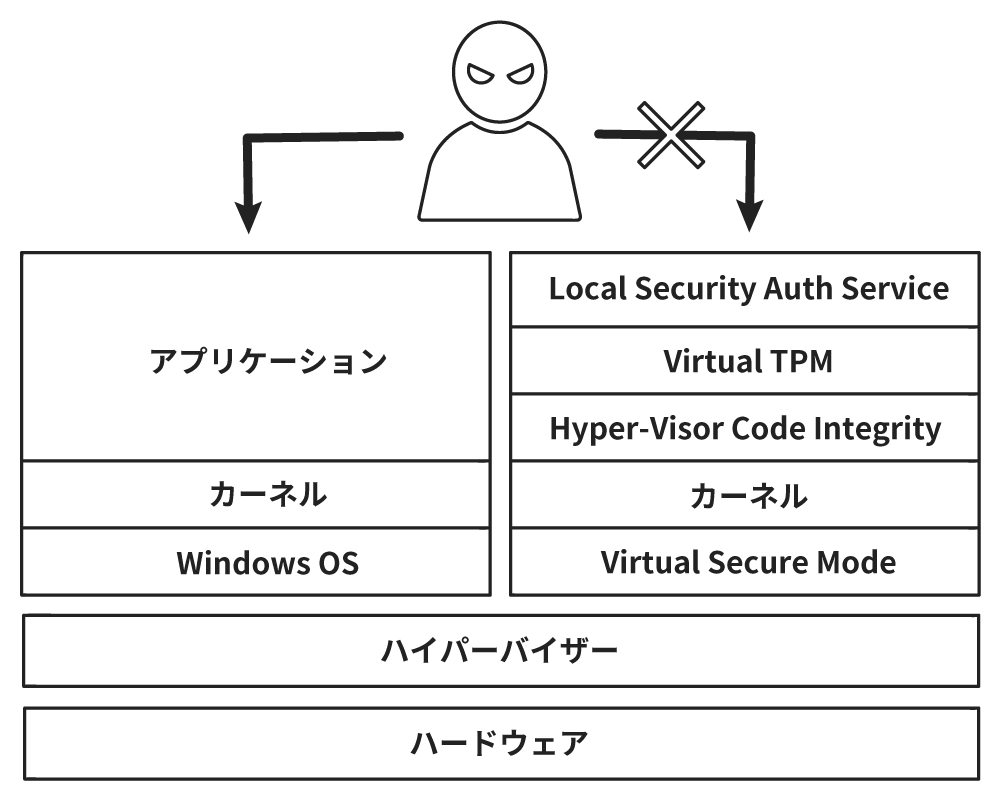

侵入されても認証情報は渡さない

- Windows Defender Credential Guard -

近年セキュリティ対策で重視される標的型攻撃対策では、標的型メールやゼロデイ攻撃など、攻撃の入り口対策のみに注目されがちです。

しかし攻撃手法を分析すると、入口以外にも認証情報やアカウント情報を守ることが対策のカギであることがわかります。Credential Guard が認証情報を攻撃者から保護し、パス ザ ハッシュ攻撃を防ぎ、会社の全体管理者権限やデータの盗難を防ぎます。

■認証情報はセキュアな領域に

重要な認証情報は、Windows (R) OS上で動作する環境とは別に、独立したセキュアな環境に保管し、Windows (R) OSに侵入したマルウェアからのアクセスを防止します。マルウェアにより、デバイスに侵入され、ローカル管理者権限を奪われたとしても、被害の拡大を防止します (注5)。

- 注5} グループポリシー、コマンドプロンプト、PowerShellなどで設定、管理可能です。

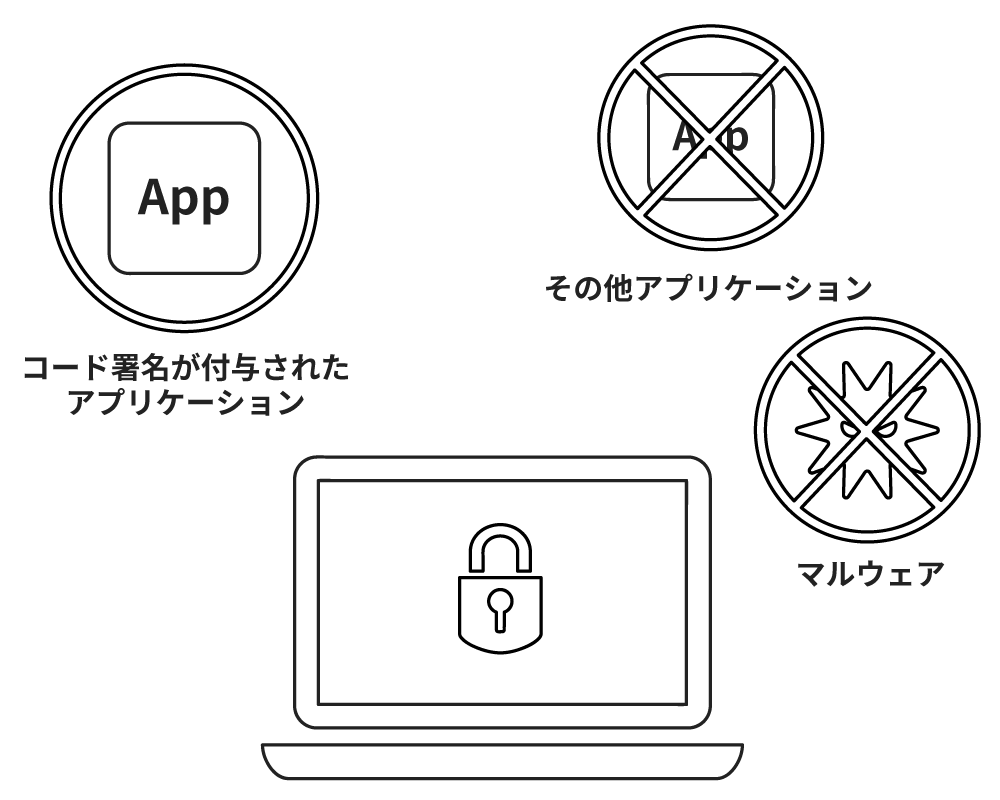

信頼されたアプリケーションのみを実行し、デバイスを保護

- Windows Defender Device Guard -

標的型メール攻撃は進化しています。攻撃者はさまざまな偽装テクニックを駆使し、メール受信者に不信感や違和感を感じさせません。怪しいメールを開かないようユーザーを教育するだけでは十分ではありません。

また、新種や亜種のウィルス、ゼロデイ攻撃などは、従来のウィルス対策ソフトでは防御できません。Device Guard がマルウェアへの感染を防ぎます。

■信頼されたアプリケーションのみ実行を許可

標的型メール攻撃など、管理者が許可していないマルウェアやアプリケーションの実行をブロックします。従来のブラックリスト型 (マルウェア事前登録型) 対応と異なり、未知のゼロデイ 攻撃にも対応可能です。

■デバイス起動時のブート処理から保護可能

セキュアブートから起動するため、デバイス起動時にマスターブートへ感染するマルウェアの動作も回避可能です。

高度なパフォーマンスを実現

- Microsoft Defender For Endpoint -

本サービスのお問い合わせ

KDDI 法人営業担当者が、導入へのご相談やお見積もりをいたします。

何かご不明な点があればお気軽にお問い合わせください。